Les cyber-startups suisses prêtes pour la cryptographie post-quantique

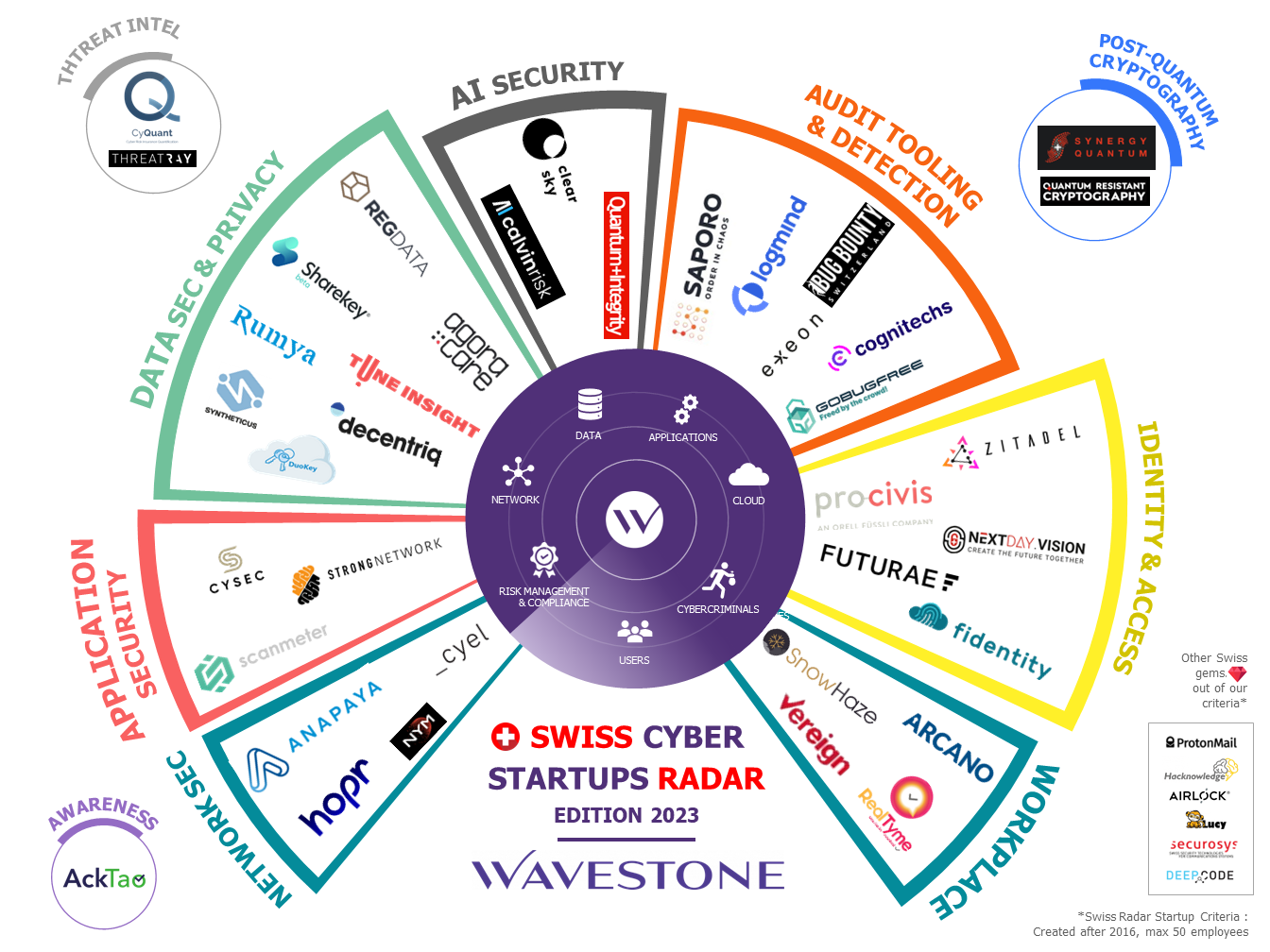

Chaque année depuis 2020, Wavestone identifie les startups suisses de la cybersécurité dans son radar éponyme. L’édition 2023 voit l’essor de la cryptographie post-quantique, une technologie qui deviendra fondamentale pour les stratégies de sécurité dans un futur proche.

Avec l’essor de l’informatique quantique, les algorithmes cryptographiques actuels ne fourniront plus les garanties de sécurité nécessaires. Un ordinateur quantique suffisamment avancé serait capable de casser un échange de clés effectué dans les règles de l’art en quelques heures. Bien que de tels ordinateurs ne seront pas disponibles avant des années, il est crucial d’être prêt.

Des efforts sont actuellement déployés pour inventer et déployer la cryptographie post-quantique (PQC), basée sur des problèmes mathématiques qui sont aussi difficiles à résoudre pour les ordinateurs quantiques que pour les ordinateurs classiques. Alors que la PQC est mise en œuvre sur des ordinateurs classiques, une catégorie distincte d’algorithmes est également développée et exécutée sur du matériel dédié : la cryptographie quantique. Elle utilise les principes de la mécanique quantique – à savoir la superposition et l’intrication quantiques – pour garantir la sécurité même si un attaquant dispose d’un ordinateur infiniment puissant, qu’il soit classique ou quantique.

La Suisse, en tant que hub d’innovation et de technologie, est bien placée pour tirer parti de ces développements. Deux startups suisses, QRCrypto S.A. et Synergy Quantum S.A., travaillent dans ces domaines. QRCrypto S.A. développe des solutions PQC qui couvrent à la fois la cryptographie symétrique et asymétrique, et propose des cartes SIM sécurisées post-quantiques compatibles avec la 5G. Synergy Quantum S.A., elle, travaille à la fois sur la cryptographie quantique et la PQC et fait partie du programme “Microsoft for Start-ups”.

Ces solutions industrielles à fort impact révolutionneront les communications sécurisées et garantiront la protection des données sensibles dans les années à venir.

Chiffres clés

38

startups suisses

78mCHF

levés au total (données publiques)

2019

date moyenne de création

13

employés en moyenne

Les startups qui rejoignent le radar cyber en 2023

Un écosystème startups concentré à Lausanne et Zurich

Sans grande surprise, la plupart des startups suisse se concentrent dans deux grands pôles technologiques : Zürich et Lausanne. Cette tendance de longue date s’explique par la présence dans ces deux villes des écoles polytechniques fédérales suisses (ETHZ à Zürich, EPFL à Lausanne).

Ces universités offrent un soutien en termes d’infrastructure, mais aussi des opportunités de collaboration avec les étudiants et les laboratoires. En contrepartie, la propriété intellectuelle est partagée entre les startups et les universités. Ce modèle est un succès pour l’économie régionale, en garantissant un bon équilibre entre investissement et recherche.

Méthodologie

Le radar Wavestone des startups cybersécurité en Suisse identifie les acteurs émergeants de l’écosystème helvétique en matière d’innovation cyber. Son objectif : fournir une vision globale et analytique d’un environnement en perpétuel renouvellement.

- Siège social en Suisse

- Moins de 50 employés

- Moins de 7 ans d'activité (fondation ultérieure à 2016)

- Offre de produit cyber (logiciel ou matériel)

- Consolidation de renseignement d’origine source ouverte (Open Source Intelligence ou OSINT)

- Évaluation au regard des critères précités

- Entretiens qualitatifs avec les startups

Principaux enseignements

- Les startups suisses s'adaptent aux défis d'un monde de plus en plus connecté, avec une forte prédominance des sujets liés à la sécurité des données et des réseaux.

- Le modèle Open Source gagne du terrain pour relever les défis de la sécurité des logiciels.

- Les startups helvétiques ouvrent la voie à une nouvelle gestion des identités et des accès (Identity and Access Management ou IAM) grâce à l’identité auto-souveraine (Self-Sovereign Identity ou SSI).

- Lausanne et Zurich confirment leur place d’épicentre du paysage des startups suisses.

Startups suisses : miroir du monde post-pandémique ?

- Les locaux des sociétés ne sont plus leur seul espace de travail : désormais, la plupart des collaborateurs peuvent choisir de venir au bureau ou de se connecter depuis leur domicile. L’impact est direct sur l'authentification et la gestion des accès, et donc sur les stratégies de cybersécurité.

- La collaboration a migré du "monde réel" vers le monde numérique, au travers de plateformes en ligne comme Microsoft Teams ou Zoom. Ce fonctionnement nécessite la sécurité et le chiffrement des communications, afin de garantir la confidentialité des discussions professionnelles.

- Avec l'utilisation des appareils personnels et professionnels, les données circulent entre de nombreux appareils. En conséquence, les solutions de transfert de données doivent évoluer pour offrir une sécurité et une compatibilité accrues.

Ces évolutions se répercutent directement sur le paysage des startups cybersécurité. La majorité d’entre elles se concentrent désormais sur quelques sujets :

40%

développent des solutions IAM et Workplace

30%

innovent pour la sécurité des données et des réseaux

Open Source : la solution aux nouveaux défis de la cybersécurité ?

La sécurité informatique est souvent perçue de manière naïve : c’est le principe de “sécurité par l’obscurité”. Il repose sur l’idée que, si un système reste privé et inconnu, il sera plus difficile à compromettre par un attaquant. Cette idée est, bien sûr, un mythe ! Les vulnérabilités peuvent être découvertes sans aucune connaissance préalable d’un système. L’Open Source est l’exact opposé du principe de sécurité par l’obscurité : le code source y est public, maintenu par une communauté ou une entreprise – qui peut vendre des services associés à cette solution.

Les logiciels libres sont-ils sûrs ?

- L'Open Source représente une amélioration sur le plan de l'auditabilité, car le code est régulièrement révisé. Cependant, cette revue régulière ne remplace pas un audit de sécurité exhaustif.

- Les vulnérabilités des logiciels Open Source sont rapidement patchées grâce au travail constant de la communauté. Cependant, ce qui semble être une sécurisation supplémentaire peut se révéler complexe à déployer, surtout si le logiciel ne bénéficie pas d'un niveau de support suffisant.

- La « killer feature» de l’Open Source ? Il est facile de vérifier si un OSS a implémenté une backdoor ou non, puisqu'il suffit d’inspecter le code et de vérifier par soi-même. Malheureusement, la réalité est plus complexe : il n’y a aucune garantie que le code source publié soit bien le code exécuté par les plateformes Software-As-A-Service (SaaS).

Limites du modèle Open Source en matière de cybersécurité

Certaines startups suisses, comme Zitadel, considèrent le modèle Open Source comme la meilleure option pour leur produit. Si ces solutions vous intéressent, gardez néanmoins à l’esprit qu’aucun logiciel libre n’offre de sécurité parfaite : les audits de sécurité, prestations de support qualifié et inventaire des bibliothèques tierces restent nécessaires lors de la mise en œuvre d’un logiciel de sécurité Open Source !

IAM et identité auto-souveraine, le duo cyber gagnant

Parmi les startups qui ont rejoint le radar en 2022, nous observons l’essor des solutions d’identité souveraine (SSI), à l’instar de ProCivis. Ce concept relativement nouveau pourrait représenter l’avenir de la gestion des identités et des accès (IAM).

Pour le comprendre, revenons sur l’histoire de l’IAM.

D'un IAM centralisé à une gestion d’identités basée sur la blockchain

Traditionnellement, les mécanismes d’authentification reposent sur un modèle centralisé. Lorsque les utilisateurs veulent accéder au service d’une entreprise externe, ils s’inscrivent en envoyant des données personnelles. Ensuite, ils peuvent s’authentifier et utiliser les fonctionnalités souhaitées. L’un des principaux inconvénients de ce modèle est l’envoi de données personnelles par les utilisateurs à des dizaines d’entreprises, sans contrôle sur celles-ci.

Le recours à un fournisseur d’identité (Identity Provider ou IdP) permet une légère optimisation du processus. Ici, les utilisateurs s’inscrivent auprès d’une seule entité tierce. Ensuite, lorsqu’ils souhaitent accéder à un service, l’authentification est effectuée par ce tiers – seules les données nécessaires sont envoyées au fournisseur final du service. Cependant, les utilisateurs n’ont toujours pas le contrôle de leurs données d’authentification.

Dans le modèle SSI (Self-Sovereign Identity), les données sont décentralisées dans la blockchain : les utilisateurs s’enregistrent auprès d’un certificateur d’identité unique, qui garantit l’authenticité de leurs informations. Ensuite, lorsque de l’authentification à un service, le fournisseur peut directement utiliser les données stockées dans la blockchain. Dans ce cas de figure, les utilisateurs ont un contrôle total sur leurs données et décident quelles informations peuvent être récupérées par les fournisseurs de service.

SSI : le nouveau passeport numérique

- En matière de confidentialité, les données des utilisateurs n'ont plus besoin d'être stockées et administrées : tout est hébergé dans la blockchain. Cela simplifie la gestion des données confidentielles et permet une meilleure conformité aux lois sur la confidentialité des données, comme le RGPD (Règlement Général sur la Protection des Données) en Europe ou la LPD (Loi fédérale sur la Protection des Données) en Suisse.

- Au niveau de l'infrastructure, plus besoin de déployer et de maintenir les composants techniques dédiés à l'authentification. Tout étant géré par l'architecture décentralisée de la SSI, les fournisseurs de services n'ont plus qu'à mettre en place une connectivité avec la blockchain.

- En ce qui concerne l'interopérabilité, la SSI se présente comme un système d'authentification unique, qui regroupe tous les fournisseurs de services au même endroit. Cela réduit considérablement le travail des entreprises et des organisations dépendant de plusieurs fournisseurs d'identité. En effet, la compatibilité avec des solutions tierces telles que Microsoft Azure ou Okta est transparente dès lors qu'un accès à la blockchain a été configuré.