Les principaux enseignements de nos équipes de réponse à incident sur l’année passée1

À l’occasion des Assises de la Sécurité, le cabinet de conseil Wavestone révèle les résultats de son étude1 consacrée aux incidents de cybersécurité qu’il a gérés dans de grands groupes français.

Si l’année 2022 a été riche en matière de cyberattaques (contexte géopolitique en Ukraine, maintien de la présence des grands groupes d’attaquants), le contexte n’a pas foncièrement transformé la menace en France. Cependant, elle persiste : les attaquants ont du temps, de l’argent, cherchent toujours de nouveaux moyens d’arriver à leurs fins et affichent aujourd’hui plus de capacités à se spécialiser, s’organiser et à monter en expertise.

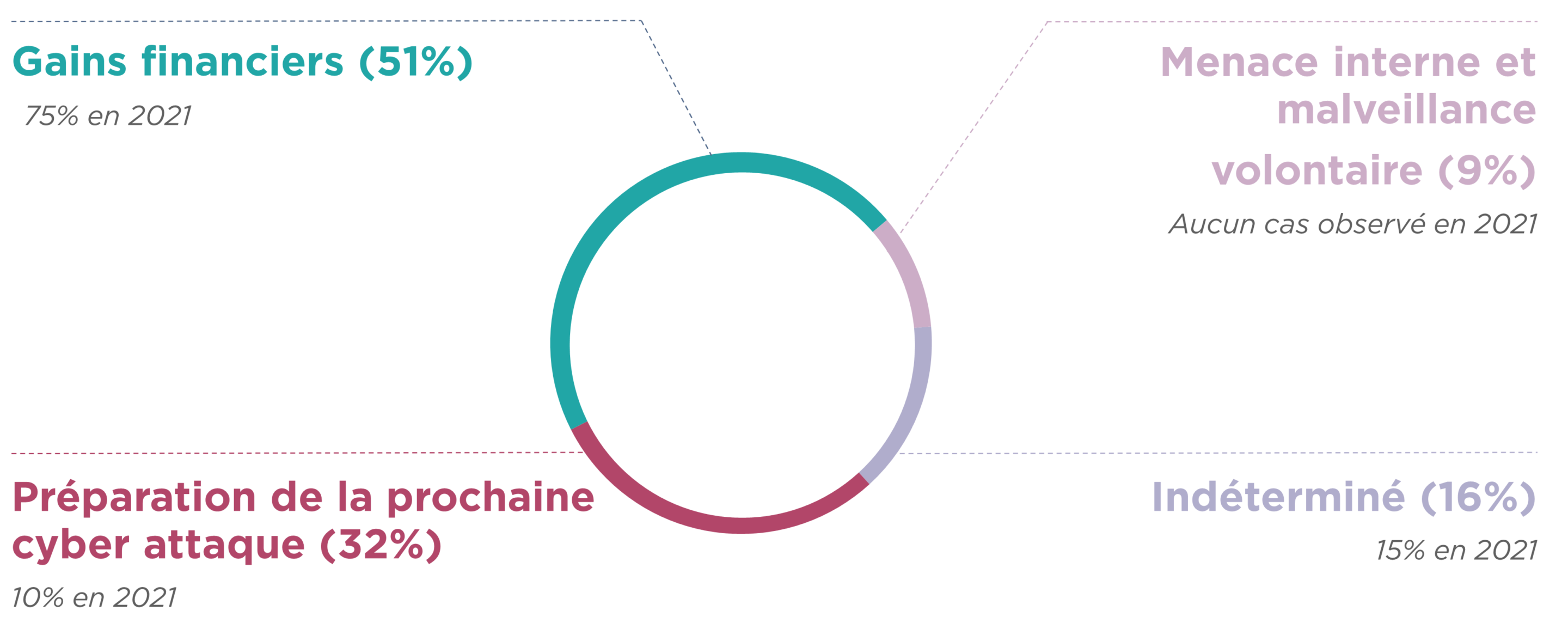

- La motivation principale des attaques reste financière et le moyen d’extorsion le plus utilisé est toujours le ransomware (51% des incidents gérés).

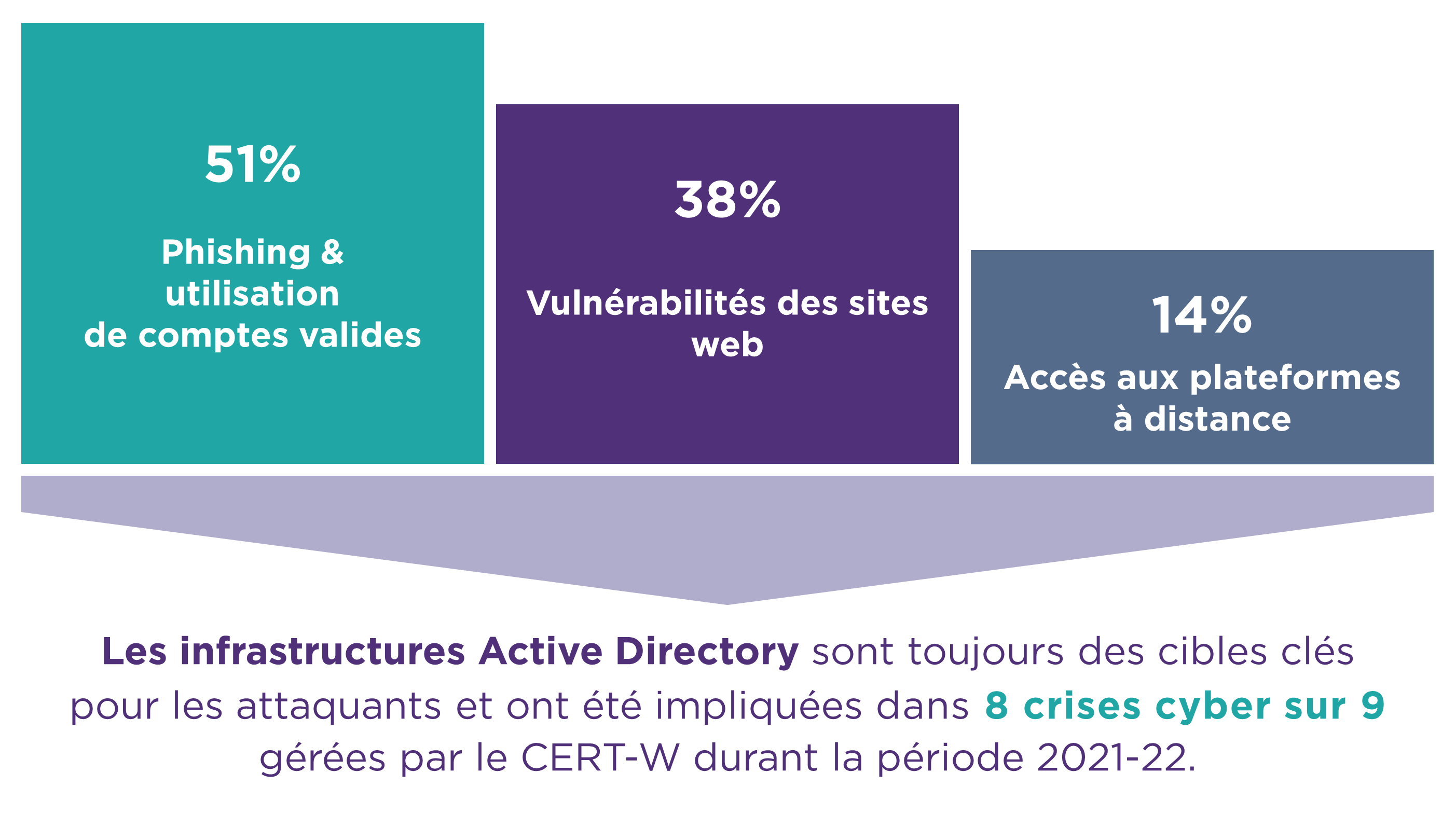

- L’utilisation frauduleuse de comptes valides, volés notamment par le phishing, restent la porte d’entrée principale des attaquants.

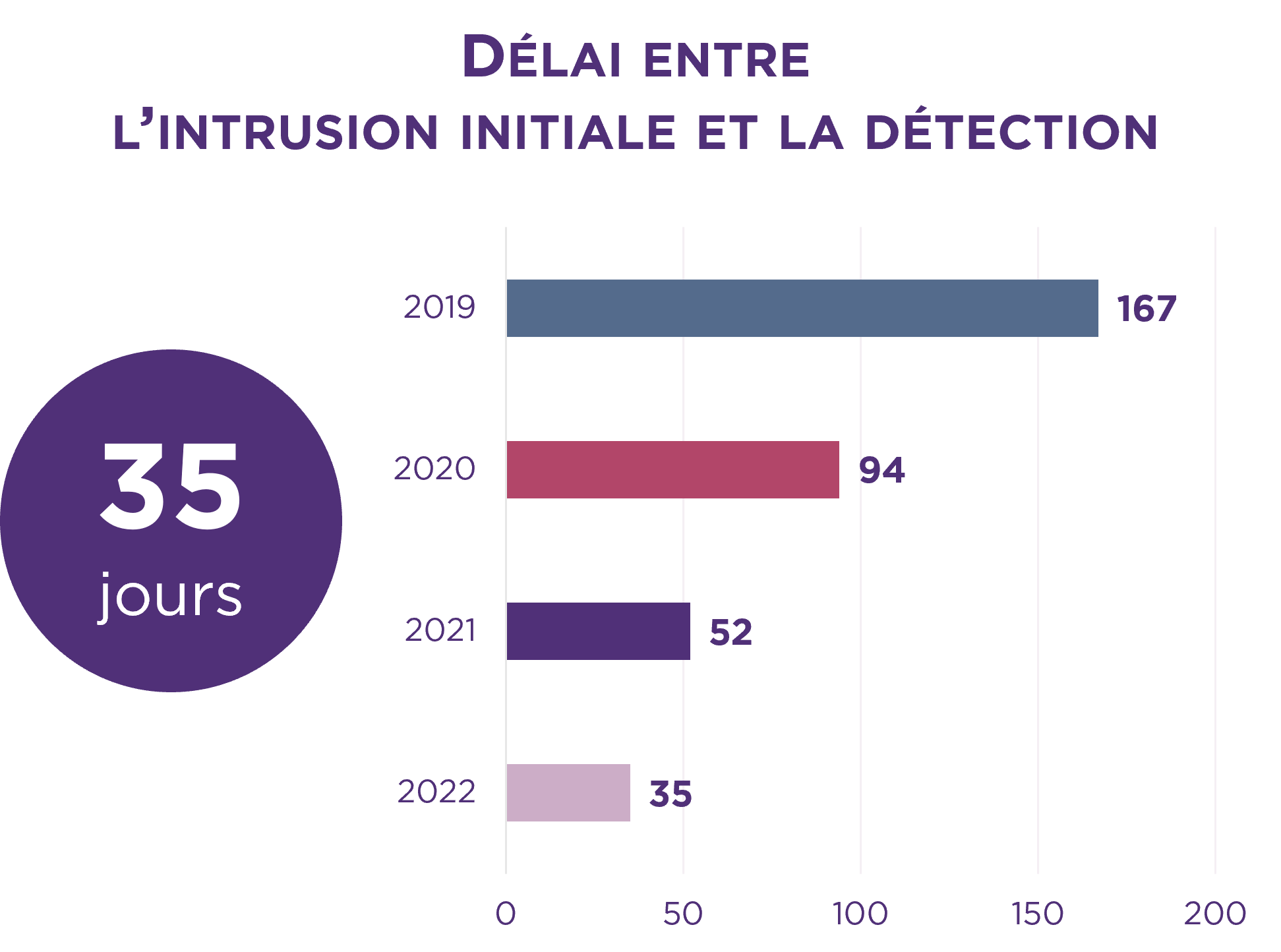

- Les grandes entreprises ont gagné en maturité cyber, notamment sur la rapidité de la détection des attaques.

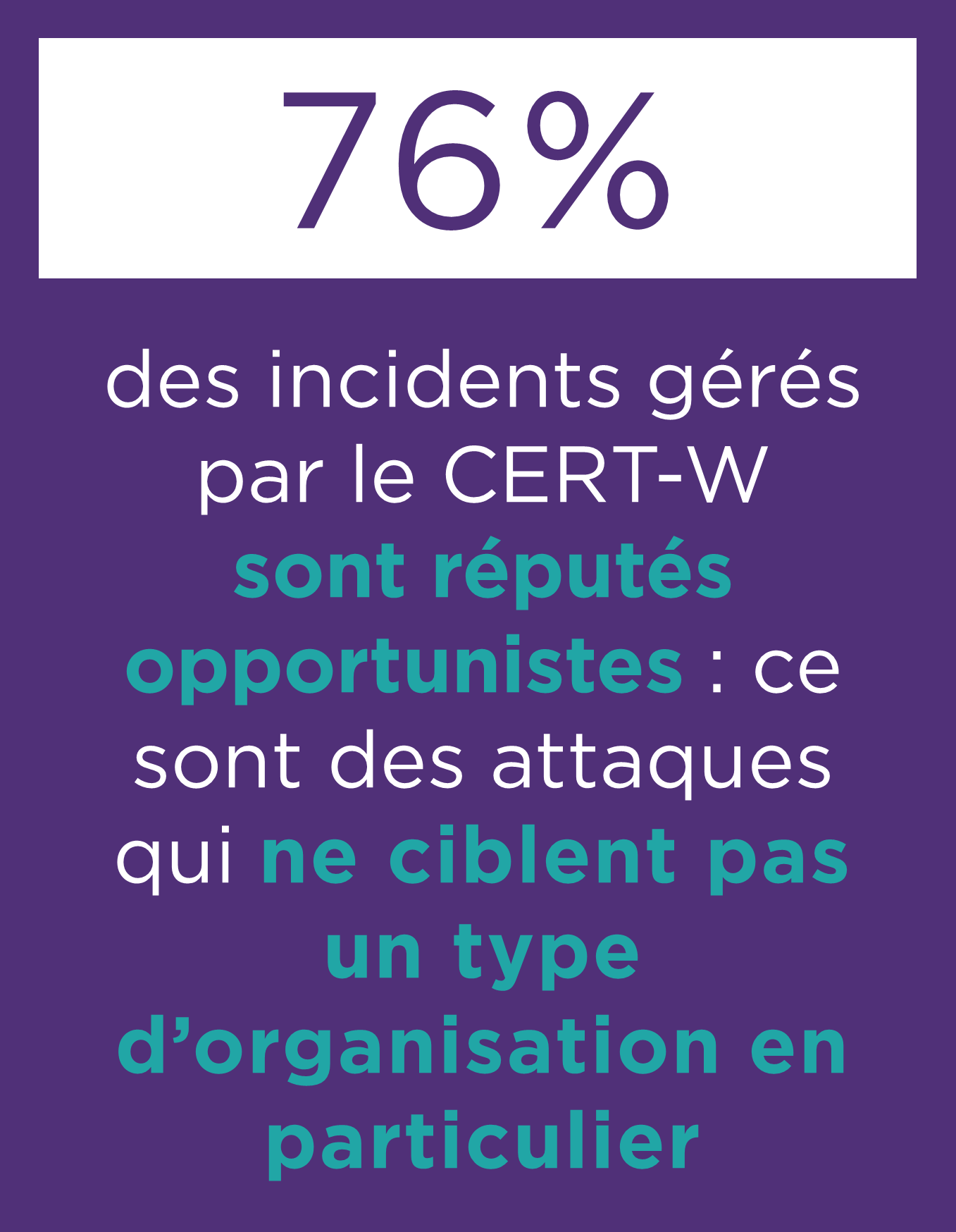

- Les attaques restent largement opportunistes (76% de notre échantillon) sans volonté de cibler spécifiquement un secteur ou une entreprise.

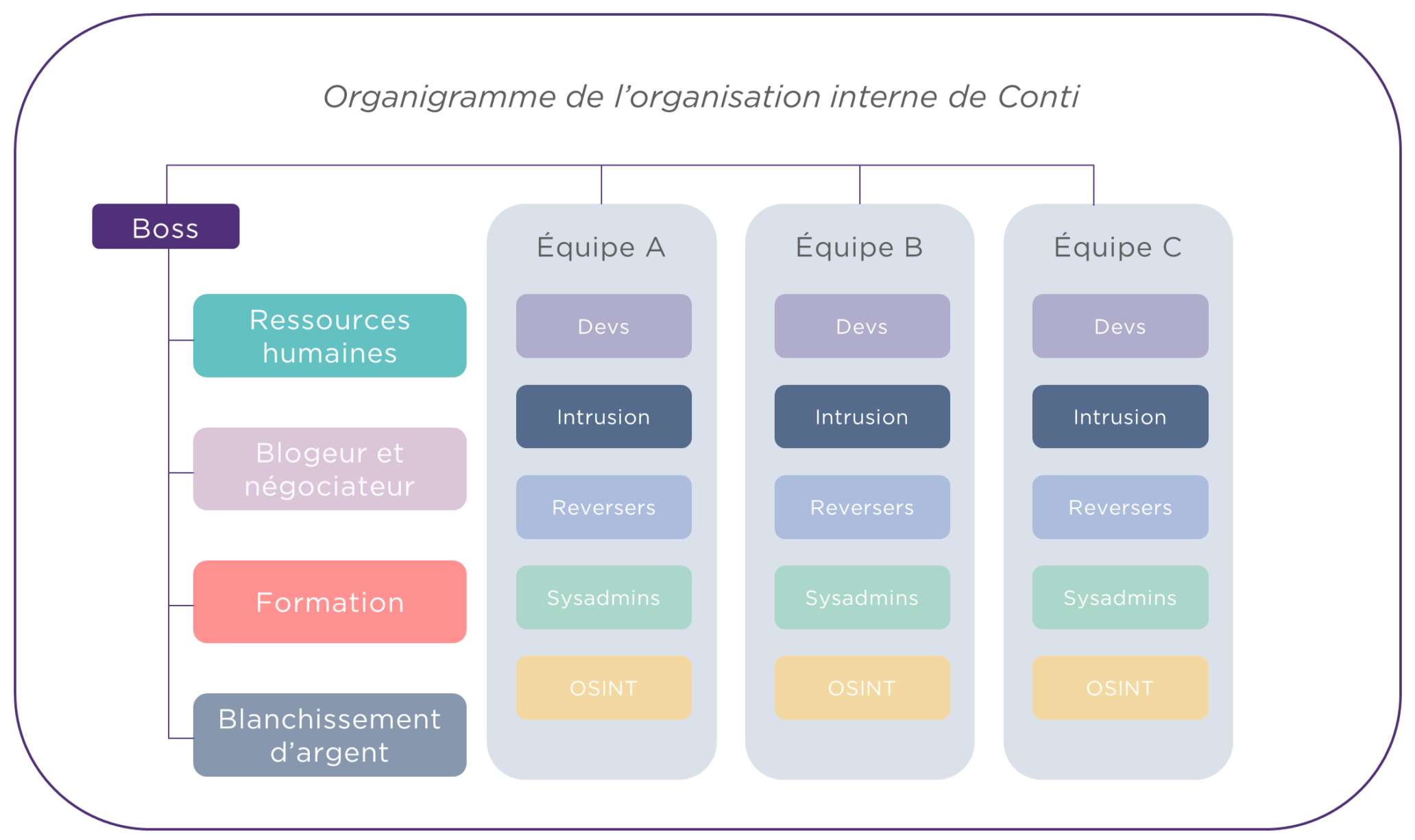

- Les acteurs menaçants se professionnalisent, se structurent toujours plus et les révélations récentes montrent l’avènement de vraies PME du cybercrime.

Les attaquants restent motivés principalement par l’argent

Le gain financier reste la motivation première des attaquants qui utilisent le ransomware en priorité.

Les attaquants n’hésitent pas à combiner les méthodes d’extorsion pour maximiser le succès du paiement de la rançon.

Par exemple, les groupes CONTI et Lockbit pratiquent désormais quasi-systématiquement la « double extorsion » : ils combinent la paralysie du SI à la menace de publication des données volées. Parfois, les attaquants font aussi pression directement sur l’écosystème de la victime, au travers de menaces téléphoniques, de mails, et d’attaques DDoS, instrumentalisant ainsi les partenaires économiques de la victime.

Les attaquants pénètrent dans les systèmes d’information majoritairement en volant des comptes utilisateurs valides

Les accès à ces comptes sont obtenus par la récupération de mots de passe fuités, l’achat de base de données sur le darknet, en exploitant la faiblesse de certains mots de passe, et par le phishing qui exploite les manques en matière d’hygiène cybersécurité.

Aujourd’hui, selon notre cyber benchmark de la maturité des entreprises, 90% des entreprises ont compris qu’il fallait déployer un programme de sensibilisation, mais seulement 15% d’entre elles le font de manière professionnalisée, en adaptant les messages et les outils à différentes populations. Il faut combiner les efforts vers les collaborateurs à des solutions technologiques pour maximiser les effets des actions de sensibilisation.

Les cybercriminels opèrent toujours majoritairement de manière opportuniste

Si dans certains cas, plus rares, les groupes d’attaquants construisent des attaques ciblées, complexes et en plusieurs étapes, par exemple, en visant l’appropriation de données pour préparer une attaque d’envergure sur une autre cible, les cybercriminels opèrent encore majoritairement de manière opportuniste (76% des incidents gérés), c’est à dire sans volonté de cibler spécifiquement un secteur ou une entreprise. À noter que des cas de malveillance interne sont toujours recensés (9% en 2022). Ils sont rarement rendus publics et cette absence de visibilité peut diminuer la vigilance des entreprises qui priorisent la prise en compte d’une menace externe.

La menace se professionnalise et se structure

D’abord, les groupes d’attaquants, et en particulier les groupes qui opèrent sur le modèle ransomware, sont désormais organisés comme de véritables entreprises (concrétisés en 2022 par les éléments qui ont été révélés sur le fonctionnement du groupe CONTI) avec par exemple des départements RH, achats et de formation. Ils se dotent d’un outillage sophistiqué et sont créatifs pour maximiser la rentabilité de leurs activités.

Ces groupes font d’ailleurs de plus en plus l’expérience des mêmes problématiques business que les entreprises : problème de recrutement, de gestion des conflits, ou encore de gestion des paiements notamment.

Ensuite, l’écosystème de la menace aussi se structure. Des fournisseurs de services criminels se multiplient et apportent un soutien matériel et numérique aux groupes d’attaquants (fourniture d’accès piraté, de logiciels d’attaques, services de blanchiments…).

Les grandes entreprises progressent dans leur capacité de protection et de détection, mais les structures de taille intermédiaire restent exposées

Si toute organisation peut être la cible de cyberattaques, les grandes entreprises continuent à progresser en maturité.

Pour preuve, le temps de détection d’une attaque, est passé de 94 jours en 2020 à 35 jours en 2022.

Les grandes entreprises sont ainsi mieux équipées et mieux protégées. À plusieurs occasions cette année, nos équipes ont été mobilisées de manière préventive et ont pu interrompre des attaques en gestation.

Les grandes organisations doivent prendre en compte les nouvelles méthodes d’attaques en train d’émerger. En particulier celles :

- Visant le cloud.

- Mettant en œuvre les technologies de malware intelligents capable d’adapter leurs comportement aux environnements d’analyse.

- Contournant l’authentification forte, en particulier via l’envoi massif de notification sur les téléphones qui forcent les utilisateurs à accepter.

- Impliquant les tiers, pour lesquels les échanges de données créent une porte d’entrée simplifiée.

La combinaison de mesures innovantes sur ces thèmes avec l’application des basiques de la cybersécurité reste nécessaire.

1 Méthodologie : cette étude se base sur les incidents cyber et les crises gérés par le cabinet Wavestone entre les mois d’octobre 2021 et septembre 2022 : c’est-à-dire 35 attaques, dont 9 crises majeures.

Même si l’on constate une amélioration de la défense dans les grandes organisations, ces dernières doivent rester vigilantes. En effet, face à l’extrême professionnalisation des organisations des attaquants et à l’invention permanente de nouveaux procédés d’intrusion, il est nécessaire de rester alerte et de maintenir les niveaux d’investissements.

Gérôme Billois, Partner en cybersécurité