Une année de transition pour la cybersécurité et la résilience

L’actualité des derniers mois a confirmé l’importance de la cybersécurité pour les grandes organisations. Sous l’influence des nouveaux équilibres géopolitiques et de l’accélération de la transformation numérique, les groupes internationaux ont pris conscience des investissements nécessaires. Les changements amorcés sont amenés à s’accélérer dans les mois à venir – sous la pression des régulateurs et grâce à de nouvelles pratiques organisationnelles et innovations technologiques.

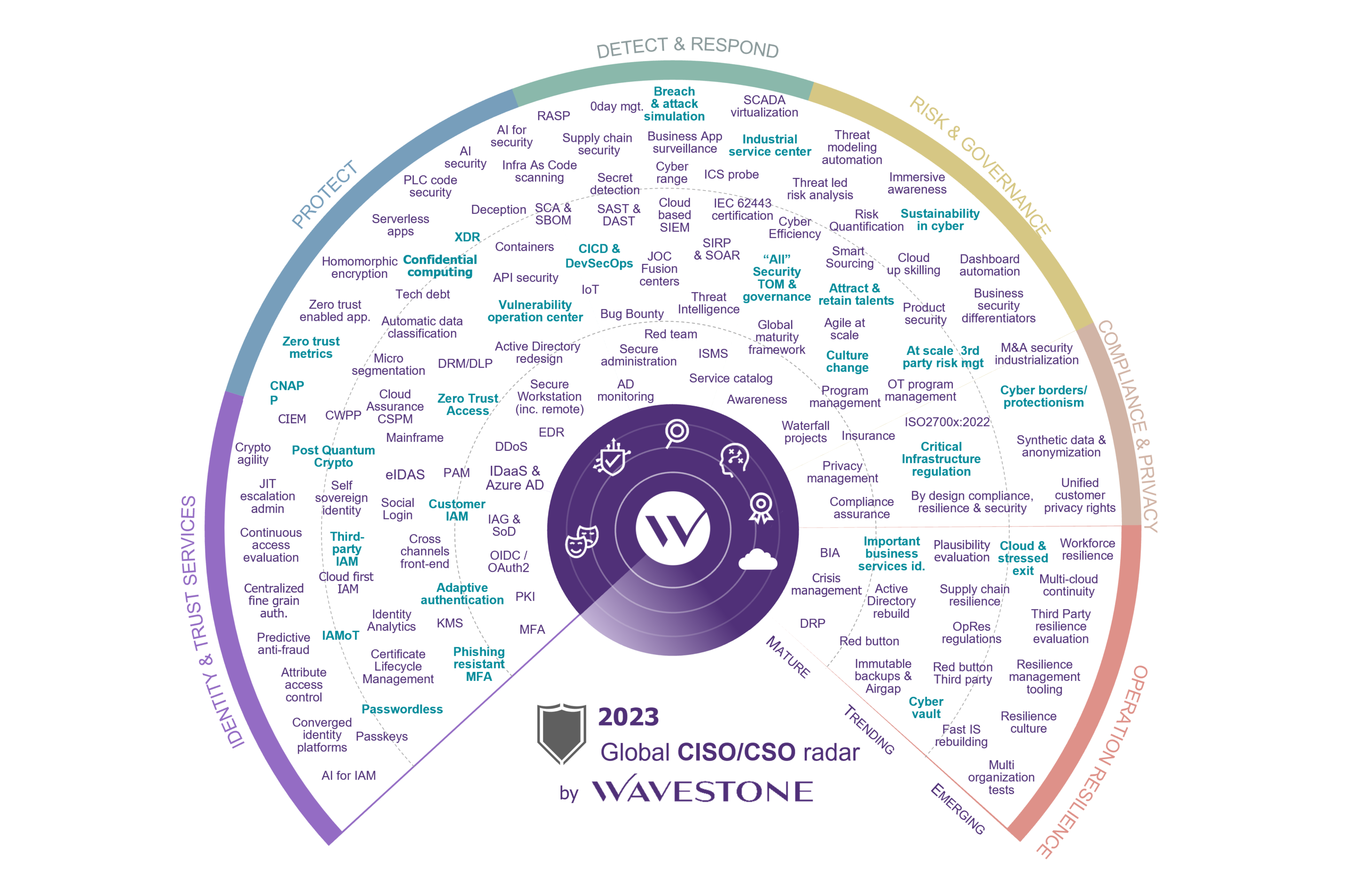

Le Radar du RSSI de Wavestone analyse chaque année les éléments marquants des mois passés, et les enjeux incontournables pour ceux à venir. Il synthétise les sujets clés observées chez nos clients, de très grandes organisations publiques et privées à l’échelle internationale.

Retour sur 2022, année de défis et de succès pour la cybersécurité

Une réponse de plus en plus structurée à la menace ransomware

Depuis plusieurs années, les cyberattaquants privilégient les attaques via ransomwares. Les hôpitaux et les collectivités territoriales font partie des attaques les plus médiatisées. Cependant, quel que soit le secteur d’activité de leur cible, les pirates privilégient la double extorsion et l’exploitation de failles provenant de tierces parties. Le Panorama de la menace informatique de l’ANSSI publié en mars 2022, ou encore les analyses de l’ENISA (European Union Agency for Cybersecurity), révèlent par ailleurs que les menaces étatiques ne faiblissent pas, en particulier en matière d’espionnage.

En regard, les grandes organisations investissent de manière continue dans leur cybersécurité et ces efforts et portent leurs fruits : le nombre d’attaques interrompues ne cesse de croître ! La plupart des acteurs ont intégré la nécessité d’équipes de réponse aux incidents préparées et d’outils de protection efficaces.

En interne, la pression reste néanmoins forte sur l’obtention des moyens nécessaires. Les ressources humaines constituent, aujourd’hui encore, un défi pour l’avancement des projets. Malgré leur croissance, les budgets alloués à la cybersécurité restent faibles dans de nombreux secteurs d’activité, notamment publics. La bonne nouvelle : les acteurs ayant réalisé leur programme de remédiation constatent une plus grande stabilité de leurs budgets, avec une pression croissante sur la démonstration de l’efficacité.

Zoom sur le conflit russo-ukrainien

En Europe, le conflit russo-ukrainien suscite de nombreuses inquiétudes en matière de cybersécurité. Les moyens numériques déployés sont conséquents, et les attaques ciblées mais destructrices. Cependant, à la date à laquelle nous écrivons cet article, les débordements redoutés ne sont pas devenus réalité. La surprise est plutôt venue d’actes de résistance cyber, au travers d’hacktivistes prenant partie pour l’un ou l’autre des deux camps. En Biélorussie, par exemple, des militants pro-ukrainiens ont paralysé le système ferroviaire national pour ralentir la percée russe. Cette mobilisation a même été orchestrée par l’Etat ukrainien avec le lancement d’une IT Army. Le camp russe n’est pas non plus resté passif, avec des vagues d’attaques vers des structures soutenant l’Ukraine.

Même si les offensives se succèdent, les impacts cyber restent pour l’instant gérables par les grandes organisations. Cela s’explique en partie par les démarches pro-actives de certaines structures, notamment en renforçant les niveaux de surveillance. La gestion du risque recouvre aussi des actions préventives : identification des dépendances, réflexion sur les capacités à isoler les réseaux, mise en place de mesures additionnelles de sécurité en particulier contre les dénis de service…

Réglementation cyber : une actualité débordante

Du côté des pouvoirs publics, les travaux règlementaires ne cessent de croître et l’encadrement légal se renforce.

L’année a été particulièrement active en Europe !

- Le Cyber Resilience Act établit des règles de protection communes pour les produits connectés.

- La Commission européenne a adopté la nouvelle version de la directive Network and Information Security (NIS) : NIS 2. Le texte harmonise et étend le champ d’action de la directive dédiée aux infrastructures critiques.

- Entrée en vigueur en 2022, la directive Digital Operational Resilience Act (DORA) devient la règlementation de référence en termes de résilience opérationnelle, en particulier dans le secteur financier.

- L’European Cybersecurity Certification Scheme for Cloud Services (EUCS), porté par l’Agence de l’Union européenne pour la cybersécurité (ENISA), ouvre la voie à de nouvelles normes pour labelliser les solutions Cloud les plus sécurisées ; les discussions demeurent néanmoins complexes.

De nombreuses réglementations sectorielles sont aussi sorties ou en phase de l’être, en particulier dans l’automobile ou la santé.

Aux Etats-Unis, le régulateur multiplie les initiatives. Dans le secteur financier, les nouvelles exigences du NYSDFS (New York State Department of Financial Services) apporte un réel support aux entreprises en termes de recrutement et de moyens financiers.

Les réglementations se multiplient également en Asie et en Chine, en particulier sur le volet de la protection de la vie privée, avec des approches et des objectifs très différents suivant les pays.

L’émergence de nouvelles règlementations affecte les acteurs de la cybersécurité de façon paradoxale. D’un côté, cette attention est un levier pour débloquer des fonds et déployer de larges programmes de sécurisation. De l’autre, les actions de contrôle requises sont extrêmement mobilisatrices et éloignent les équipes d’actions cyber à plus forte valeur ajoutée… Certaines mesures exigées par la réglementation peuvent parfois être déconnectées de la réalité opérationnelle ; elles engendrent alors des modifications profondes des systèmes d’information qui complexifient leur gestion quotidienne. Dans les années à venir, la construction du cadre légal nécessitera un dialogue continu et constructif avec les régulateurs.

En 2023, les RSSI ont un rôle à jouer dans la structuration de la filière !

En 2023 et au-delà, de profondes transformations règlementaires, organisationnelles, technologiques et environnementales attendent le domaine de la cybersécurité. La filière doit repenser et refondre sa stratégie à l’aune de ces mutations.

Fidélisation des cyber-experts : le choix RH gagnant

Les stratégies cyber ne peuvent plus faire l’économie du facteur humain pour maintenir leur niveau de sécurité. La première question que devraient se poser les RSSI : “make or buy” ? Autrement dit, faut-il internaliser les compétences, ou bien externaliser les activités auprès de tiers plus ou moins proches ? Historiquement, le réflexe était de se tourner vers l’extérieur dans le cadre d’un besoin temporaire ; la sécurité était vue comme un mal nécessaire. Aujourd’hui, elle devient une problématique métier à part entière, avec l’augmentation des enjeux de résilience, du niveau de sécurité des produits, des exigences dans les appels d’offre, ou encore de l’intérêt des clients. Dès lors, il paraît indispensable de réfléchir en profondeur à sa stratégie et d’adopter une approche de Smart Sourcing.

Dans un marché tendu comme celui que nous connaissons, une stratégie RH efficace repose sur deux piliers : le recrutement, et la rétention des talents. Le premier nécessite parfois de la créativité ! Par exemple, en recrutant des profils non spécialistes à former, en s’appuyant sur la mobilité interne ou en visant à augmenter la diversité des profils, en particulier vers les femmes. Une fois l’équipe constituée, il devient crucial de fidéliser les collaborateurs.

- Les salaires peuvent être des leviers d’attractivité… comme de départ. La filière cybersécurité révèle des disparités salariales croissantes entre les secteurs, et, à plus large échelle, entre les pays.

- La connaissance des profils et compétences clés permet d’arbitrer entre expertise et management, tout en donnant des objectifs clairs, un chemin de carrière et des enjeux adaptés à chacun.

- La formation continue de chaque type de profil est aussi un facteur de rétention ; stratégie que les organisations devraient développer davantage, avec une formation initiale pour les profils non-cyber et la construction d’un cursus d’expertise pour les profils avancés.

Enjeux sectoriels : focus sur la cyber dans l’industrie et la finance

La sécurité des sites de production industrielle est en forte progression. Bien que le chemin à parcourir reste long – au regard du retard accumulé et de la durée de vie des installations, il est bien balisé. En revanche, alors que les industriels numérisent de plus en plus leur production et vendent les services numériques associés, la sécurité des produits demeure balbutiante. C’est un élément de différenciation aujourd’hui ; ce sera un prérequis demain. C’est le moment pour évaluer ses cycles de fabrication, de vente et d’après-vente, pour agir sur la cybersécurité. Ces évolutions nécessitent également la création de filières distinctes et intégrées avec le SI de gestion historique.

Le secteur financier, quant à lui, restructure la filière cyber et ses filières sœurs (risque informatique, fraude, sécurité des biens et des personnes…) en réponse aux exigences accrues du régulateur. En particulier, la résilience devient le point central des programmes de transformation, avec son lot de nouvelles problématiques : identification et cartographie des services essentiels, capacité à sortir rapidement d’une plateforme ou d’un service tiers (stressed exit)… Le phénomène s’accroît au Royaume Uni ; il émerge aux Etats-Unis et en France.

Zoom sur le secteur financier : de CISO à CSO (Chief Security Officer), une transformation en cours

Le métier opère un mouvement profond qui en fait beaucoup plus qu’une expertise technique. Les dirigeants attendent aujourd’hui des RSSI une posture de managers pour optimiser l’efficacité des projets (gestion du budget, des équipes…), et une vision large du risque et de la résilience. Pour accompagner ce changement, les acteurs financiers se tournent vers des formations spécifiques, du coaching interne, ou encore le recrutement d’un profil non-expert mais connaisseur de l’organisation pour venir en appui au RSSI.

Ce changement de dimension risque d’ailleurs de s’étendre dans les autres secteurs au fil des années.

Enjeux technologiques majeurs pour la cybersécurité en 2023

Continuer la route vers le Zero Trust

Outre les problématiques organisationnelles, le marché s’adapte autour de nouvelles solutions de sécurisation pour accompagner la transformation digitale. Cette dernière est portée par un “move to cloud” généralisé sur l’ensemble des secteurs, un rapprochement entre l’OT et l’IT dans le monde industriel, et encore et toujours l’ouverture du système d’information à de nombreux partenaires, acquisitions ou clients. Ce mouvement entraine des réponses tactiques en cybersécurité, avec l’apparition d’un outillage permettant de mieux maitriser les projets en cours (voir encadré sur le cloud). A moyen terme, l’atomisation du système d’information se poursuit et nécessite de repenser son modèle de sécurité – évidemment vers une logique Zero Trust.

Longtemps une simple philosophie, le Zero Trust prend de l’ampleur. Les principes se déclinent en mesures concrètes et de nouvelles solutions apparaissent : citons par exemple la publication des premiers frameworks, comme celui du DoD (Department of Defense) aux États-Unis. Les retours d’expérience s’avèrent plutôt positifs, en particulier sur les logiques d’accès distant ou de micro segmentation. Pour les défis à venir, on pense forcément à la gestion de l’identité et des accès des collaborateurs, des partenaires, des clients, mais aussi de plus en plus des machines ou des données, avec les fameux IdP (Identity Provider). Cependant, le chemin vers une migration complète du système d’information semble long, voire n’aura certainement pas d’intérêt pour les systèmes les plus anciens qui devront être protégés autrement.

Sécuriser les applications et plateformes CI/CD

Les applications et plateformes CI/CD (Continuous Integration/Continuous Delivery) constituent les prochaines zones d’attaques privilégiées par les cybers attaquants. A ce titre, leur mise sous contrôle est primordiale. La sécurité et les démarches DevSecOps doivent être replacées au cœur des activités des équipes de développement, afin d’intégrer au plus tôt les protections nécessaires (avec le fameux mouvement “shift left” qui consiste à positionner la sécurité au plus près des développeurs et à les responsabiliser). Le mode agile a sensiblement éloigné les équipes sécurité de la conception des applications ; il est nécessaire d’augmenter le nombre de garde-fous technologiques. Les thématiques concernées vont de la formation à l’audit de code source, en passant par la gestion des secrets sur les plateformes de développement, des containers ou encore la mise en place des nomenclatures logicielles (SBOM).

Mieux gérer les risques liés aux tiers

De nombreux attaquants profitent des failles de sécurité dans les systèmes des tierces parties pour atteindre une organisation. Première étape pour limiter ce type d’intrusion : identifier les partenaires et prestataires à encadrer en priorité. Usuellement, les départements achats identifient les niveaux de risques en fonction du chiffre d’affaires réalisé par les tiers. Mais ce classement n’est pas toujours pertinent pour évaluer un risque de fuite de données ou d’interruption de services, dans la mesure où des prestataires de petites tailles peuvent détenir des informations critiques ou fournir un maillon d’un service essentiel.

Pour les plus critiques, il est nécessaire d’envisager un renforcement des engagements contractuels en matière de sécurité et de résilience. Pour aller plus loin, ce risque doit être pris en compte dans les processus, qu’il s’agisse de la gestion d’incidents touchant les tiers, la capacité à les intégrer dans ses systèmes de gestion d’accès, voire de leur propre niveau de résilience cyber.

Les plateformes de gestion de tiers sont une piste pour centraliser les résultats et les moyens d’agir. Celles-ci seront autant utile en prévention, pour les analyses de résilience, que pour la définition et le suivi de la mise en œuvre des exigences, ou encore en réaction en cas d’incident.

Solutions tactiques pour la sécurité du cloud

2022 a vu la démocratisation de solutions permettant un meilleur contrôle et pilotage de la sécurité des plateformes cloud, comme le CNAPP (Cloud-Native Application Protection Platform). Cet outil peut être couplé avec le CWPP (Cloud Workload Protection Platform), une solution destinée à sécuriser les charges utiles des plateformes. En matière de droits d’accès, le CIEM (Cloud Infrastructure Entitlements Management) permet de gérer la complexité des services et des droits d’accès afférents. Nous constatons une présence croissante de ces outils chez nos clients. Leur mise en place est souvent relativement aisée, mais l’utilisation quotidienne requiert un traitement en profondeur en raison de la nécessité de compétences rares sur les technologies cloud.

Des avancées récentes à s’approprier dès aujourd’hui

Passwordless

Le passwordless, pour enfin libérer l’utilisateur de l’antédiluvien mot de passe, devient populaire auprès des grands acteurs technologiques et sa démocratisation ouvre de plus en plus la voie à son utilisation dans les grandes organisations. Même s’il ne peut pas être utilisé partout et pour toutes les actions, cette évolution technologique permet de renvoyer une image positive et moins contraignante de la cybersécurité.

Gestion des vulnérabilités

La gestion des vulnérabilités reste un sujet complexe où le marché reste en difficulté. Les grands incidents comme LoG4J ont montré les limites des pratiques actuelles. De nouvelles initiatives voient le jour avec la création de Vulnerability Operation Center, centralisant les expertises et donnant corps à un sujet usuellement réparti trop largement dans l’organisation. De nouvelles plateformes de gestion se déploient et permettent une priorisation plus fine en fonction de la menace et une gestion plus industrielle. On voit ainsi qu’un mouvement naissant est en cours, avec le passage sous le giron de la cybersécurité de la gestion des assets qui était historiquement du côté de la production. Il sera intéressant de voir si cette tendance se confirme.

Les trois piliers anti-ransomware : MFA, EDR et AD monitoring

La plupart de nos clients l’ont compris lors d’incidents : les postes des utilisateurs sont la première porte d’entrée des attaquants, et l’Active Directory la cible des groupes de ransomware. La sécurité de ces éléments passe par trois investissements essentiels : l’authentification multi-facteur (MFA), l’EDR (Endpoint Detection and Response), et la surveillance renforcée de son Active Directory. Bien que la perfection n’existe pas, le retour de nos clients ayant déployé ce type de solutions démontre leur utilité et leur efficacité. Le résultat final ? Une baisse des attaques réussies par ransomwares sur les grands comptes.

De manière générale, le marché des offreurs en cybersécurité reste extrêmement dynamique. 2022 a confirmé une tendance de fond vers la mutation de la place des grands acteurs du Cloud en fournisseurs de solutions de cybersécurité. C’est le cas, par exemple, de Google, qui affiche clairement cette stratégie avec le récent rachat de Mandiant. L’entreprise américaine se dote d’une entité spécialisée en cybersécurité, affirmant ainsi sa volonté de concurrencer Microsoft sur ses activités cyber. La question clé pour les années à venir sera le niveau d’indépendance que l’on souhaitera conserver (ou pourra financer) entre les activités de production informatique et les outils de protection/détection si un seul acteur les gère tous.

Et demain ? Repenser sa sécurité dans un contexte mondial en pleine transformation

Le contexte géopolitique instable nous le montre bien… il est important de garder en tête le risque de fragmentation d’Internet. Le récent conflit russo-ukrainien a fait prendre conscience au continent européen de la proximité de certains affrontements et des impacts potentiels sur les systèmes d’information. D’autre part, dans une logique de retour à une forme de protectionnisme, les règlementations s’accumulent aux quatre coins du globe, forçant les entreprises à adapter leurs systèmes de stockage des données et d’utilisation des technologies locales.

Cette tendance à la déglobalisation devra se répercuter dans la définition des stratégies cyber des grands groupes. Ces derniers doivent prendre en compte ces contraintes dans l’analyse des risques, en particulier lors de l’utilisation de plateformes locales, mais également dans la recherche de solutions afin de garantir la sécurité des échanges globalement sans pour autant remettre en cause la conformité aux exigences locales.

Bien que ce mouvement devienne prégnant, il ne touche pas pour autant toutes les entreprises de la même manière et nécessite une réponse à plusieurs dimensions. L’organisation doit être prête à déployer une réponse rapide à activer en cas de conflit ayant un impact immédiat sur sa structure et ses systèmes. Certaines de ses mesures ont déjà été créées et testées pour s’isoler de partenaires ou de filiales subissant des attaques cyber. Mais dans un futur proche, les RSSI devront également réfléchir à la garantie de la sécurité globale de l’organisation en s’appuyant sur des systèmes différents selon les zones géographiques et mener plus largement une réflexion construite sur la résilience des organisations mondialisées face à l’ampleur des évolutions géopolitiques et leurs effets sur les systèmes d’information.

Enfin, à l’heure de la transition environnementale, il est crucial d’adapter ses systèmes et outils cyber aux exigences de sobriété et de réduction de l’impact environnemental. Plusieurs démarches de green cyber commencent à émerger. Elles indiquent le souhait de certaines organisations de penser une cybersécurité responsable, en participant à son échelle aux initiatives globales.

L’émergence de ces nouveaux risques imposent aux organisations d’entreprendre une profonde réflexion sur le nouveau cycle stratégique 2023-2026 en intégrant les nouveaux enjeux métiers de son secteur.

Les sujets cyber incontournables en 2023

- La pression réglementaire oblige certains acteurs, surtout financiers, à répondre à des exigences de sécurité toujours plus fortes.

- Les équipes cyber relèvent de nouveaux enjeux organisationnels : recrutement et rétention de profils spécialisés, élargissement des compétences demandées aux RSSI vers le managérial.

- Les avancées technologiques mettent en lumière le Zero Trust, le Cloud, la sécurité industrielle et la gestion des vulnérabilités.

- L'environnement géopolitique appelle les organisations à repenser leur stratégie cyber (relocalisation d’activité, sécurité des tiers…).

Méthodologie

Chaque année depuis 2011, les experts en cybersécurité de Wavestone décryptent les mouvements de fond à l’échelle internationale dans le Radar du RSSI. Plus de 40 experts du monde entier y partagent leur vision à partir de cas réels observés chez leurs clients.

Le Radar du RSSI présente une sélection des thématiques que les professionnels de la cybersécurité sont amenés à manipuler dans leur activité. Il est organisé en cadrans qui délimitent des thématiques clés : identité, protection, détection, gestion des risques, conformité, continuité. Chacune de ces thématiques est divisée en trois niveaux de maturité : “Mature”, “Actualité” et “Emergent”.

- Les thèmes de niveau “Mature” peuvent et doivent être maîtrisés par tout RSSI.

- Les sujets catégorisés “Actualité” commencent à être traités de façon opérationnelle ; de premiers retours d’expérience peuvent être partagés.

- On retrouve dans le niveau “Emergent” les sujets encore peu connus, ou pour lesquels il n’existe pas de solutions évidentes. Les identifier vous permet d’anticiper les évolutions futures et vous préparer à leur arrivée dans votre organisation.