Cybersécurité 2024 : à quoi s’attendre ?

Très bientôt, la flamme olympique s’allumera et les Jeux de Paris seront lancés. Cet évènement planétaire attirera toutes les attentions, y compris en matière de cyberattaques ! Les équipes cybersécurité devront évidemment s’y intéresser pour se prémunir d’éventuels incidents pendant la compétition… sans oublier de piloter leurs programmes du quotidien, et de prévoir les chantiers majeurs à conduire pour anticiper l’évolution de la menace, des réglementations et des nouvelles technologies.

Pour préparer votre stratégie 2024 (et au-delà), décryptez avec nous les tendances majeures qui transformeront le paysage de la cybersécurité cette année.

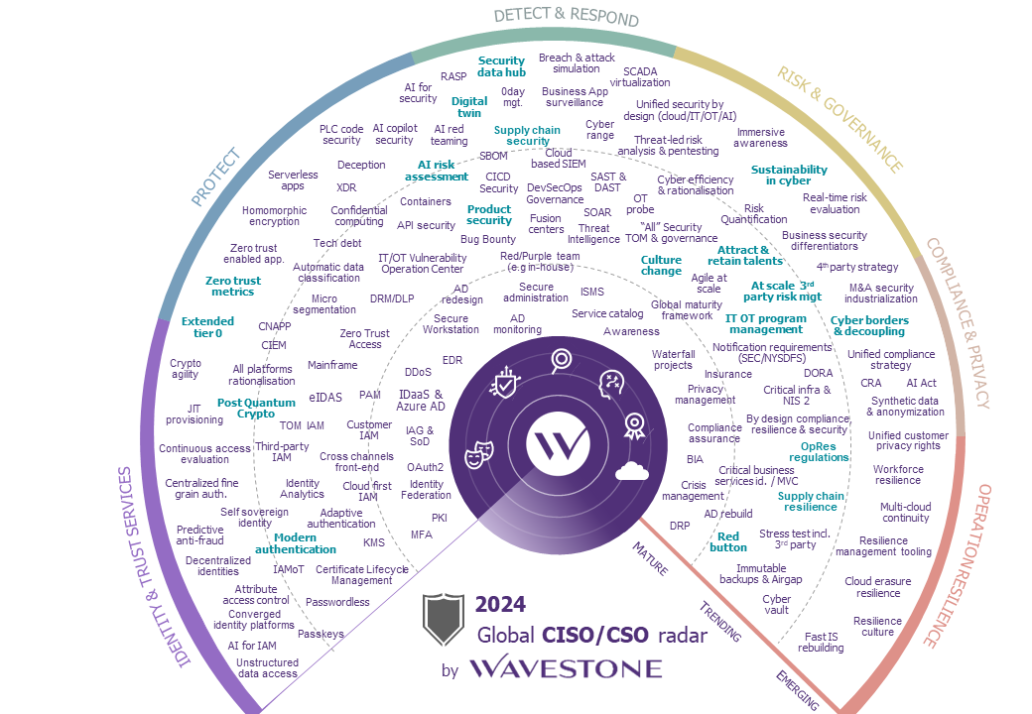

Depuis maintenant 10 ans, Wavestone actualise chaque année son outil d’anticipation : le « Radar du RSSI », qui regroupe l’ensemble des thématiques incontournables pour les filières cybersécurité et résilience opérationnelle. Il reflète les missions réalisées pendant l’année et les changements observés par l’ensemble des experts cybersécurité et résilience opérationnelle du cabinet.

En se basant sur ce radar et nos analyses, nous avons identifié les 10 mouvements les importants pour la période 2024-2027.

Adapter les fondamentaux de la cybersécurité aux enjeux de demain

Cloud : deux défis à relever pour les équipes cyber

Afin d’exploiter le plein potentiel du Cloud de manière sécurisée, le premier défi est de casser les silos. Beaucoup d’organisations ont en effet isolé cette technologie, notamment en créant des centres d’excellence ou en nommant des experts dédiés, sans les intégrer aux équipes sécurité ou IT en place. Ce mouvement, nécessaire pour faire démarrer l’usage de cette technologie, lui nuit maintenant. Face à la croissance des projets Cloud-native ou hybrides, un changement de mode opérationnel est nécessaire pour soulager les équipes de sécurité Cloud. Le Cloud doit devenir un système IT comme les autres. Les équipes doivent pouvoir collaborer avec tous les experts, quel que soit le mode de fonctionnement. La sécurité du Cloud doit aussi s’intégrer dans les chaînes CI/CD et les méthodologies agiles déployées dans les organisations, y compris pour les systèmes internes.

Deuxième défi, le Cloud offre de nombreuses opportunités, y compris en cybersécurité, mais qui sont encore assez inexploitées. Il s’agit en particulier :

- d’automatisation dans le déploiement des ressources et des politiques sécurité ;

- de visibilité sur l’environnement Cloud, permettant une meilleure surveillance du périmètre ;

- de développement de nouvelles ressources, avec les stratégies de no code / low code (plus besoin de coder pour déployer) ou encore no admin (moins d’utilisateurs avec des rôles d’administrateurs).

Ceci s’explique souvent par un manque de formation des équipes ou au grand nombre de fonctionnalités proposées par les services Cloud avec un rythme d’évolution rapide. L’analyse des capacités déjà existantes des plateformes Cloud et leur intégration dans les processus cyber de la structure sont souvent très positives et permettent de traiter des sujets en souffrance depuis des années (vérification de la conformité en temps-réel, suivi des politiques de sécurité…).

L’Extended Tier 0 dans le déploiement du Cloud

L’Extended Tier 0 peut être compris comme une extension au Cloud du concept de Tier 0, cette zone qui héberge les systèmes qui permettent un accès large et en profondeur dans le SI. Dans le Cloud il concerne une gestion sécurisée des comptes à privilèges élevés, en alignant les principes de sécurité traditionnels avec les caractéristiques et les fonctionnalités spécifiques aux environnements Cloud.

La version étendue doit permettre :

- L’accès étendu aux ressources. Les comptes Extended Tier 0 étendent les privilèges au-delà d’un système individuel ou d’un domaine spécifique, protégeant l’accès à des éléments multiplateformes ou multiservices.

- La gestion centralisée des privilèges. L’Extended Tier 0 devient le plan de contrôle central des accès et des privilèges des différents environnements Cloud.

La sécurité et la conformité. En raison de leur niveau de privilège, les comptes de superadministrateurs doivent être les plus sécurisés et suivre une conformité stricte aux politiques de sécurité, quelles que soit leur localisation ou la technologie sous-jacente.

Zero Trust : adopter une stratégie globale

Le Zero Trust est une philosophie-cible poursuivie par la quasi-totalité de nos clients. De nombreux cadres d’évaluation sont aujourd’hui disponibles (dont celui de Wavestone) pour élaborer un plan de transition vers un modèle Zero Trust efficace sur plusieurs dimensions : infrastructure, applications, accès….

Concrètement, les grandes organisations mènent actuellement deux types de projets :

- le déploiement du ZTNA (Zero Trust Network Access), qui s’intéresse aux accès réseaux et à distance ;

- la micro-segmentation, qui consiste à diviser le réseau en segments et à leur appliquer des politiques de sécurité spécifiques de manière dynamique.

Mais le Zero Trust ne se limite pas à l’accès à distance et à la micro-segmentation. L’enjeu le plus important reste la migration progressive des applications vers un modèle Zero Trust. C’est un changement profond et complexe qui demande du temps. Les organisations matures construisent actuellement une approche convergente où les progrès d’adoption sont mesurés progressivement grâce à des indicateurs concrets. Parmi eux, citons : le pourcentage d’applications critiques gérées avec un accès conditionnel, la couverture des utilisateurs par de l’accès Zero Trust, la couverture des environnements critiques par la micro-segmentation, le nombre et la précision de critères pour évaluer le niveau de confiance…

C’est un mouvement progressif mais constant, que l’on doit insuffler et suivre dans la durée.

Modern Authentication : ce qui se cache derrière le buzzword

Vous avez peut-être déjà croisé ces mots quelques fois, avec des variantes de définitions. Globalement, la Modern Authentication est un principe combinant les meilleures pratiques du marché en matière de gestion des identités et des accès. Elle repose sur :

- la mise en place des protocoles récents d’authentification et d’autorisation, tels que OIDC (Open ID Connect), OAuth 2.0 (Open Authorization 2.0), SAML (Security Assertion Markup Language)… ;

- l’utilisation de facteurs d’authentification multiples, via des passkeys, tokens, certificats, voire des mots de passe, bien que les méthodes passwordless soient privilégiées ;

- le déploiement d’une stratégie d’accès conditionnels.

En résumé, la Modern Authentication rassemble des mesures déjà en cours de déploiement chez nos clients, mais encore beaucoup reste à faire pour en faire un sujet mature. L’amélioration des techniques d’authentification et d’autorisation reste ainsi au cœur des préoccupations d’un grand nombre de nos clients.

Culture change : sensibiliser aux risques cyber, encore mais différemment

La sensibilisation est une des pratiques les plus répandues de la cybersécurité et ce depuis des années. Pourtant, les résultats souvent décevants de campagnes de phishing révèlent l’atteinte d’un plafond de verre, soulignant l’urgence de repenser la formation en cybersécurité pour la rapprocher du terrain, vers les périmètres les plus à risques.

L’objectif n’est pas de franchir ce plafond, ce qui demanderait une énergie démesurée, mais plutôt de spécialiser la sensibilisation pour changer efficacement les comportements.

Nous vous recommandons quatre actions :

- Identifier les zones de risques majeures liées aux pratiques métiers.

- Travailler étroitement avec les départements et les collaborateurs pour réviser et améliorer les processus. Il ne s’agit plus d’envoyer des messages génériques larges, mais bien de réfléchir à l’évolution des pratiques avec celles et ceux qui les réalisent.

- Être créatif, mais toujours pragmatique, lors de l’adaptation des pratiques de sécurité.

- Mesurer l’impact des changements mis en place.

Le framework TAMAM ou comment sensibiliser à la cybersécurité

Développée par nos équipes, la méthode TAMAM vise à sensibiliser autrement vos collaborateurs. Par le biais d’actions positives, concrètes et variées, nous avons la conviction qu’un programme de sensibilisation doit susciter l’engagement tout en respectant le contexte métiers des équipes.

Concrètement, il s’agit de mettre en place un programme qui vise à la fois le changement de comportement et le développement d’une culture de la sécurité dans votre organisation. Elle repose sur 5 axes :

- Target – Fixer des objectifs concrets et mesurables

- Audience – Adapter l’approche en fonction des personnes ciblées

- Message – Choisir un message concis, positif, qui appelle à l’action

- Actions – Mettre en place des actions efficaces, concrètes et variées

- Mesures – Evaluer l’impact du programme sur les comportements

TAMAM offre un rafraîchissement méthodologique de la sensibilisation, pour lui redonner du sens et obtenir de meilleurs résultats sur ce sujet mature.

Découplage : la fin des SI globalisés

Les tensions géopolitiques des années passées et le durcissement des différentes réglementions régionales montrent que la gestion d’un SI complètement intégré à l’échelle internationale n’est plus vraiment possible aujourd’hui. Déjà, certaines organisations internationales segmentent leur SI en versions plus localisées, autour de deux ou trois zones majeures, et ce mouvement va en s’accélérant.

Dans ce nouveau contexte, deux approches s’offrent aux organisations.

L’approche pro-active vise à restructurer son architecture sur le long terme pour créer entre deux et quatre zones différentes.

- Construire un AD (Active Directory) segmenté (par exemple : veiller à la localisation de ses domain controllers)

- Ajouter une couche de sécurité aux filiales ou entités à l’étranger (par exemple : mise en place de pares-feux et de règles de filtrage)

- Conserver une vision globale de la détection par une consolidation des alertes et pas directement des journaux

- Avoir une lecture géopolitique souveraine des contrats avec les tiers (par exemple : engager des acteurs locaux capables de réagir sur le terrain en cas d’incident)

L’approche réactive consiste à se préparer à activer le mode crise dans le cadre de la nécessité d’un découplage rapide.

- Identifier les zones géographiques sensibles

- Mettre en place des procédures Red Button pour couper le réseau, les comptes à privilèges, l’accès aux applications et postes de travail…

- Anticiper les impacts sur l’activité et les risques légaux en cas d’isolement (par exemple : transfert des systèmes de sécurité d’un pays sous embargo)

Le découplage est un changement en profondeur de la manière de gérer ses SI et, demain, la cybersécurité. Il encourage par conséquent les discussions transverses avec, d’une part, le top management, impliqué au même titre que sur les opérations de fusion-acquisition dans ces opérations de restriction, et, d’autre part, des métiers, pour une compréhension fine des besoins d’accès et de communication avec d’autres entités. Pour les multinationales, l’objectif d’un découplage est en effet très souvent double : maintenir les activités de l’organisation au mieux et, en parallèle, se protéger d’éventuels cas d’espionnage, d’actes de malveillances ou d’attaques par rebond.

Il apparaît primordial de trouver ce nouvel équilibre avant d’être contraint de devoir agir dans l’urgence.

Les jumeaux numériques au service du découplage

Les jumeaux numériques, largement utilisés dans l’industrie, commencent à s’étendre et à être appropriés par les DSI. Il s’agit de représentations virtuelles et en temps réel d’objets, de systèmes, voire d’entités plus complexes, comme le réseau international ou un datacenter.

D’un point de vue cybersécurité, ils sont utiles pour :

- La compréhension de l’infrastructure / du produit, et l’évaluation de l’impact de changements avec un modèle virtuel.

- La réalisation de tests sur un environnement cloisonné, que cela soit pour la simulation d’attaques ou le déploiement d’une mesure de sécurité. Ces tests permettent notamment de mesurer l’impact des essais réalisés et d’évaluer les effets d’éventuelles attaques.

- La gestion des vulnérabilités et la détection d’anomalies via la modélisation des comportements normaux.

Les jumeaux numériques sont encore un sujet émergent mais qui pourrait prendre de l’ampleur plus les différentes technologies pourront être intégrées.

Collaborer avec de nouveaux acteurs pour renforcer sa sécurité

Résilience : un enjeu majeur

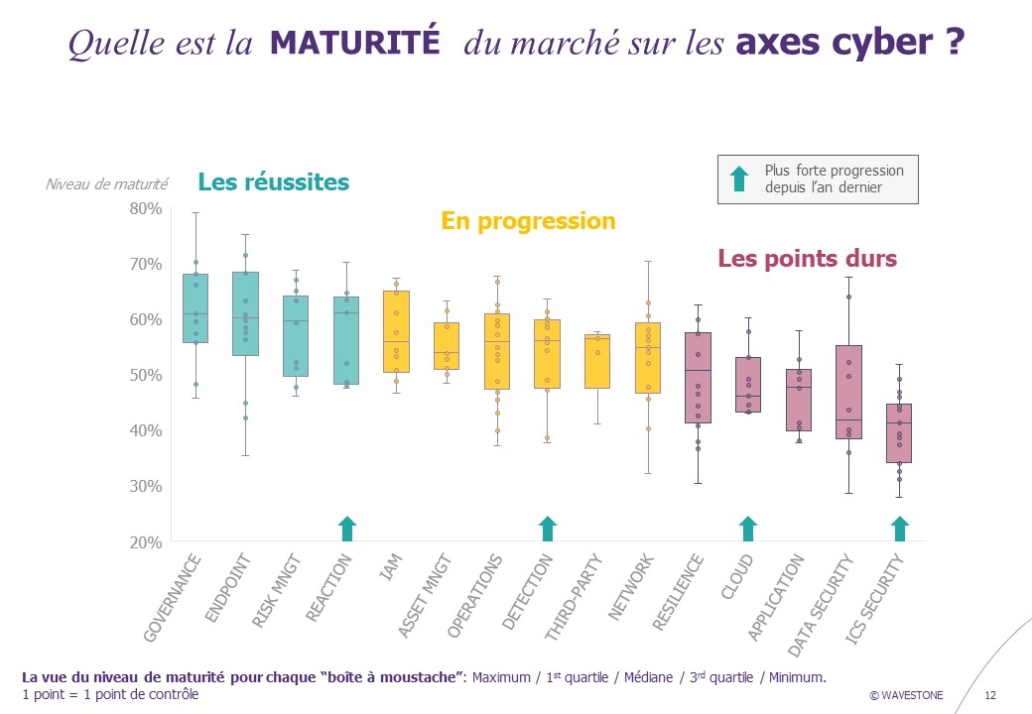

La résilience opérationnelle est devenue une priorité ces dernières années, avec de nouvelles réglementations comme DORA (Digital Operational Resilience Act) pour le secteur financier, NIS2 (Network and Information Systems Directive) et le futur CRA (Cyber Resilience Act). Malgré des investissements croissants, la maturité en la matière reste faible avec des disparités significatives entre les organisations.

A quel point les organisations sont-elles résilientes ?

Notre Cyber Benchmark 2023 révèle que :

- 31% des grandes organisations ont cartographié leur chaîne de valeur critique ;

- 44% testent régulièrement la restauration de leurs données ;

- 51% réalisent des exercices de crise.

La résilience opérationnelle est un sujet complexe avec de fortes disparités entre les organisations les plus résilientes (> 60%) et les organisations les moins matures (30%). La moitié des organisations intégrées au Cyber Benchmark 2023 ont un niveau de maturité < 50%.

La nouvelle directive européenne NIS2, adoptée le 10 novembre 2022, devrait impacter positivement le niveau de maturité des organisations, grandes et petites, en matière de résilience.

L’objectif principal de la résilience est de protéger le cœur de l’activité, sa Minimum Viable Company. Cela nécessite de se poser les bonnes questions et collaborer avec les personnes adéquates.

Dans une approche top-down, le but est de travailler ensemble pour :

- identifier les chaînes de valeur critiques pour l’organisation, celles dont le blocage provoque les plus forts impacts (par exemple : indisponibilité de la trésorerie, incapacité à passer des commandes…) ;

- évaluer votre tolérance aux risques et définir les limites acceptables, ou « zones rouges », au-delà desquelles on ne peut pas aller (autrement dit, s’accorder sur le « pire acceptable »).

Cette démarche ne se limite pas à la cybersécurité, mais englobe un ensemble plus large de risques à couvrir – comprenant la sécurité et la sûreté.

L’implication des opérationnels dans les programmes de résilience est indispensable pour cartographier avec précision les ressources critiques, en cohérence avec l’activité de l’organisation. Cela permet de :

- répertorier les outils, procédures, utilisateurs, administrateurs, tiers… ;

- formaliser des scénarios de risque, y compris ceux pouvant mener aux « zones rouges » identifiées.

Nos retours du terrain révèlent que, parmi tous les scénarios de risques encourus par une organisation, la cyberattaque ransomware est (sans grande surprise) l’un des cas les plus fréquemment étudiés.

Pour adresser ce risque, la méthode ARM (Avoid, Recover, Maintain) est souvent utilisée. Elle résume les trois objectifs principaux qui garantissent la résilience.

- Avoid (Eviter), c’est-à-dire mettre en place une stratégie pour prévenir les risques, notamment en évaluant la capacité à détecter les principales étapes de la killchain en se basant sur analyse MITRE ATT&CK.

- Recover (Récupérer), c’est-à-dire réduire le temps nécessaire à la reconstruction en cas de destruction de la chaîne critique.

- Maintain (Maintenir), c’est-à-dire assurer la continuité des opérations durant une crise.

La démarche de résilience opérationnelle est une démarche de longue haleine, mobilisant largement dans l’organisation et dont il ne faut pas sous-estimer les efforts nécessaires. Mais elle donne des résultats concrets en cas de problème !

Gestion des tiers : miser sur le collectif

Les attaques par le biais de tiers se sont multipliées en 2023. Les dernières en date touchant Boeing, ICBC et DP World soulignent la complexité de la gestion des tiers. La multitude de partenaires, fournisseurs et sous-traitants d’une organisation (et ses filiales !) fait de la gestion des tiers un véritable casse-tête pour les équipes cybersécurité.

Là encore, la réglementation, en particulier le chapitre V de DORA, appelle un contrôle accru. Pour répondre aux exigences du régulateur, il faudra évaluer les risques liés au tiers, élaborer des clauses spécifiques dans les contrats, et formaliser une stratégie de décontractualisation rapide (stressed exit).

Une gestion efficace des tiers ne peut pas reposer uniquement sur les équipes sécurité. Tous les départements doivent être impliqués : IT, achats, métiers… Une plateforme d’évaluation des tiers, accessible à tous, peut être une manière efficace de les engager.

Il faudra également impliquer vos tiers les plus critiques dans des exercices de crise joints. Cette préparation commune, encore trop rare, permet pourtant des apprentissages des deux côtés.

Enfin, une collaboration avec les acteurs du même secteur est cruciale pour protéger les éléments vitaux du marché. C’est particulièrement vrai pour les tiers qui ne peuvent être réinternalisés (par exemple : les grandes plateformes Cloud), ou lorsqu’aucune alternative n’existe pour le marché (par exemple : SWIFT).

La gestion des tiers, c’est gérer les risques de milliers, voire de dizaines de milliers, d’entités. C’est un travail majeur qui devra se faire dans la durée !

RSSI : une fonction en pleine mutation

Face aux défis actuels, le rôle du RSSI (Responsable de la Sécurité des Systèmes d’Information) évolue pour intégrer de nouvelles compétences.

Dans le secteur financier, le CSO (Chief Security Officier) est à la fois responsable de la cybersécurité, des risques IT, de la résilience opérationnelle, et parfois même de la fraude – avec un objectif de rationalisation des contrôles et de création de synergies. Cette évolution s’accompagne souvent de, ou est précédée par, la création d’un fusion center qui permet un suivi opérationnel de la sécurité, sur toutes ces dimensions (cyber, physique, fraude, menace…), afin de détecter des menaces potentielles, coordonner les réponses et prendre des décisions rapidement.

Dans l’industrie, le rôle du RSSI s’étend aujourd’hui à la sécurité des SI industriels et des produits. Sur le plan industriel, de nombreux changements ont été réalisés ces dernières années sur la gouvernance. La difficulté reste d’arriver à faire changer les pratiques sur le terrain, d’autant plus que l’absence fréquente de DSI « Opérations » et le morcèlement des systèmes entre les différents sites créent une situation fortement hétérogène. Ce sont même parfois les équipes cyber qui défrichent un début de rationalisation de l’information de production des sites industriels. La convergence entre IT (Information Technology) et OT (Operational Technology) est inévitable. Elle permet d’unifier les systèmes informatiques et opérationnels afin d’améliorer l’efficacité dans la gestion et la prise de décision. Elle passe, par exemple, par la mise en place d’un SOC (Security Operations Center) IT/OT qui mutualise la détection des alertes de l’environnement IT et des usines.

Ensuite, la sécurité des produits se développe fortement face à la pression réglementaire et des demandes clients. Elle entre de plus en plus dans le périmètre des RSSI concernés, au-delà des fonctions métiers qui assuraient ce rôle historiquement. En particulier car de nouvelles réglementations, comme le Cyber Resilience Act (Union Européene) ou le Cyber Trust Mark (Etats-Unis), imposent un niveau élevé de cybersécurité dans l’ensemble des produits numériques et nécessitent une approche transverse et holistique. Les plus matures arrivent à transformer ces exigences en facteur de différenciation sur le marché.

Appréhender les changements incontournables

Intelligence artificielle : un impératif stratégique à deux vitesses

Avec l’actualité forte autour de l’intelligence artificielle (IA), les organisations font face à des menaces inédites qui touchent au cœur même de ces modèles. Des nouvelles attaques se concrétisent comme l’empoisonnement (modification des données d’entraînement pour les piéger), l’oracle (détournement des IA pour leur faire révéler des choses qu’elles ne devraient pas), ou encore l’illusion (pour faire croire des choses fausses à l’IA mais invisibles pour l’humain). Pour y faire face, de nouvelles mesures d’évaluation du risque mais aussi de protection doivent être mises en place.

A court terme, la priorité est donc de sécuriser les projets métiers d’utilisation de l’IA, en particulier sur les étapes suivantes :

- classification des cas d’usages IA selon les critères réglementaires (se référer au futur AI Act européen) ou le cadre de gestion des risques IA du NIST (National Institute of Standards and Technology) ;

- définition de la matrice de responsabilités et de la gouvernance de validation des cas d’usage en prenant en compte les aspects de cybersécurité, de transparence, de respect de la vie privée, de biais et d’éthique ;

- mise en place des mesures spécifiques quand cela est nécessaire, soit en les intégrant directement dans la conception du projet, soit en mettant en œuvre des nouveaux produits de sécurité de l’IA qui commencent à apparaitre.

A moyen terme, il sera important de suivre l’arrivée des IA au service de la cybersécurité. L’actualité sera riche d’annonces en 2024, mais nous recommandons de ne pas investir trop vite. Les entreprises les plus matures peuvent cependant commencer à centraliser les données de sécurité dans un Security Data Hub pour tirer parti des solutions d’IA quand elles arriveront.

Le Security Data Hub

Au-delà du SOC et de la collecte des journaux, le Security Data Hub vise à consolider en temps réel les informations cruciales pour la cybersécurité : état de fonctionnement des mesures de protection, niveaux de correctifs déployés, analyse des menaces, criticité des sites et des fonctions métiers… La centralisation de ces informations permettra une automatisation plus forte des opérations de sécurité. Certains de nos clients développent ce type de structure pour augmenter leur visibilité sur les événements, et répondre aux alertes plus rapidement, voire de manière automatisée.

Nous sommes encore aux prémisses des Security Data Hubs dans les outils de détection des menaces ; seuls quelques-uns de nos clients se sont lancés dans la construction d’une telle structure.

Chiffrement : se préparer à la nouvelle génération et au post-quantique

Si le chiffrement des communications et du stockage (data at rest) est devenu monnaie courante, la révolution du chiffrement se poursuit avec l’essor de technologies comme le chiffrement en cours d’utilisation (encryption in use). Les régulateurs s’intéressent à ces sujets, comme dans le cas de DORA. Ce mouvement appelle à intégrer les principes du confidential computing en amenant le chiffrement jusque dans la mémoire et les registres du processeur. Mais cela peut aller encore plus loin, en particulier avec le chiffrement homomorphique (permettant le traitement des données sans nécessiter leur déchiffrement préalable).

En parallèle, l’avènement des ordinateurs quantiques incarne une menace grandissante. Bien que leur pic d’impact soit prévu entre 2030 et 2033, des signaux d’alerte se manifestent déjà. Il faut donc réfléchir dès maintenant aux données sensibles qui devront rester confidentielles pendant au moins une décennie.

Trois étapes clés s’imposent dans la transition vers le post-quantique.

- Identifier les données sensibles, en comprenant leur nature et leur importance stratégique, afin de prioriser la migration.

- Analyser en profondeur les systèmes de chiffrement actuels, qu’ils soient commerciaux ou open source.

- Adopter des solutions de chiffrement post-quantique, même imparfaites, pour tester et ajuster en continu.

A ce stade, une stratégie de double chiffrement, combinant méthodes traditionnelles et post-quantiques, offre une sécurité multicouche adaptée aux défis actuels et futurs.

Cybersécurité durable : quelles responsabilités pour les équipes ?

Dans un contexte d’urgence climatique, les équipes de cybersécurité doivent prendre leur part de responsabilité et adopter des pratiques durables, au-delà du Green IT. En effet le RSSI ayant la main sur les politiques de sécurité, il peut clairement les faire évoluer pour préconiser des mesures de sécurité moins consommatrices sans pour autant augmenter le niveau de risque.

Cela commence par évaluer l’impact environnemental des mesures de sécurité. Des outils existent pour mesurer les émissions de gaz à effet de serre des infrastructures (tant sur site que Cloud) et des endpoints. Cette première étape permet d’identifier les dispositifs les plus polluants au sein de l’organisation.

L’objectif est ensuite de réduire les émissions sans compromettre significativement le niveau de sécurité, c’est-à-dire sans toucher aux mesures critiques.

Des premiers travaux permettant de répondre opérationnellement à ce sujet seront publiés début 2024, restez à l’écoute !

2024… et après ? Préparer l’avenir !

Pénuries de talents cyber : des ressources à trouver en interne

Face à une pénurie persistante de talents, le secteur est confronté à un double défi : recruter, et s’assurer du bien-être et du bon fonctionnement des équipes en place.

Wavestone conduit une étude sur les stratégies RH cyber mises en place par nos clients. Les premiers résultats montrent que les solutions à court terme prises à une échelle individuelle, telles que l’augmentation des salaires, peuvent être efficaces mais contribuent à des biais importants. Les stratégies collectives à long terme, axées sur la gestion des connaissances et le développement de communautés et des expertises, sont rarement mises en œuvre mais donnent de bons résultats. Les politiques de rétention des talents, notamment par la création de parcours de carrière individuels et la formation continue, s’avèrent quant à elles les moins engagées/menées alors qu’elles sont les plus efficaces pour pérenniser l’engagement des talents.

Pour relever ces défis, et en particulier celui de la croissance des équipes cybersécurité, une stratégie semble prometteuse : développer l’attractivité de la filière cybersécurité au sein de l’entreprise, plutôt que de passer par des recrutements externes. Encourager les mobilités internes et valoriser les compétences existantes est selon nous la solution gagnante pour atteindre un point d’équilibre entre besoins en talents et réalité du marché.

Nouvelle année : quelques conseils pour redéfinir vos ambitions

Si l’ensemble de ces sujets doit être dans votre propre radar, il vous faudra très clairement les prioriser et les orchestrer pour construire une stratégie qui fonctionne. Il vous faudra alors définir les objectifs à atteindre d’ici la fin de votre prochain cycle stratégique et déployer votre plan d’action pour y parvenir. Comment faire ?

Commencez par une approche top-down, en faisant valider vos ambitions par la C-Suite (Chief Information Officer, Chief Operations Officer, voire Chief Executive Officer). De tels profils exigent de faire preuve de pédagogie et de présenter vos objectifs de manière accessible par tous.

Identifiez ensuite des responsables pour le développement et la mise en œuvre de votre plan d’action. Formez un groupe de travail transverse, incluant des représentants de la sécurité, de la production et des métiers, ainsi qu’une cellule de pilotage en charge d’évaluer les progrès, déterminer les prochaines étapes et fixer des indicateurs de performance. Le plan d’action doit ensuite être communiqué à tous les niveaux de l’organisation pour garantir une adhésion généralisée.

Réfléchissez à la manière de promouvoir votre stratégie cybersécurité à l’extérieur de l’organisation. Certains mettent l’accent sur l’efficacité opérationnelle, ciblant une résilience à haut niveau, tandis que d’autres cherchent à mettre en valeur la sécurité comme un argument de vente de leurs produits ou services, orientant leur stratégie vers la confiance. Dans tous les cas, formaliser en une phrase clé votre ambition sera un incontournable pour marquer les esprits et orienter vos décisions.

Méthodologie du Radar du RSSI

Le Radar du RSSI présente une sélection des thématiques phares pour les professionnels de la cybersécurité et de la résilience, qu’ils sont amenés à manipuler dans leur activité.

Le visuel est organisé en cadrans qui délimitent des thématiques clés : identité, protection, détection, gestion des risques, conformité, continuité.

Chacune de ces thématiques est divisée en trois niveaux de maturité : “Mature”, “Actualité” et “Emergent”.

- Les thèmes de niveau “Mature” peuvent et doivent être maîtrisés par tout RSSI.

- Les sujets catégorisés “Actualité” commencent à être traités de façon opérationnelle ; de premiers retours d’expérience peuvent être partagés.

- On retrouve dans le niveau “Emergent” les sujets encore peu connus, en mouvement ou pour lesquels il n’existe pas de solutions évidentes. Les identifier vous permet d’anticiper les évolutions futures et vous préparer à leur arrivée dans votre organisation.

Vous souhaitez en savoir plus sur le Radar du RSSI ?

Retrouvez ici l’édition 2023 de ce radar

Nos Radars de Startups :

Venez découvrir l’ensemble des publications de nos derniers radars de startups classés par thématiques ou contactez nos experts afin d’en savoir plus.