Depuis la publication de notre dernier radar du RSSI, le monde reste dans un contexte de crise sanitaire extrêmement complexe : rebond des mesures de protection sanitaire, tension des relations géopolitiques, accélération de la transformation numérique, forte relance économique… : ces éléments ont tous un impact sur la cybersécurité et les actions des filières cybersécurité dans les grandes organisations. Mais comme chaque crise, la crise sanitaire amène aussi des opportunités pour se projeter et préparer l’avenir.

Les priorités à court terme restent les mêmes, (e.g. connaissance de son SI, règles d’hygiène de base, gestion de vulnérabilité, gestion des correctifs, test des sauvegardes, exercice de crise) comme nous le rappelle très souvent l’actualité. Mais dans cette analyse, nous avons souhaité réaliser une synthèse des mouvements de fonds observés sur le marché et chez nos clients afin d’identifier les sujets à prendre en compte dès 2022 dans un objectif de mise en œuvre à moyen terme.

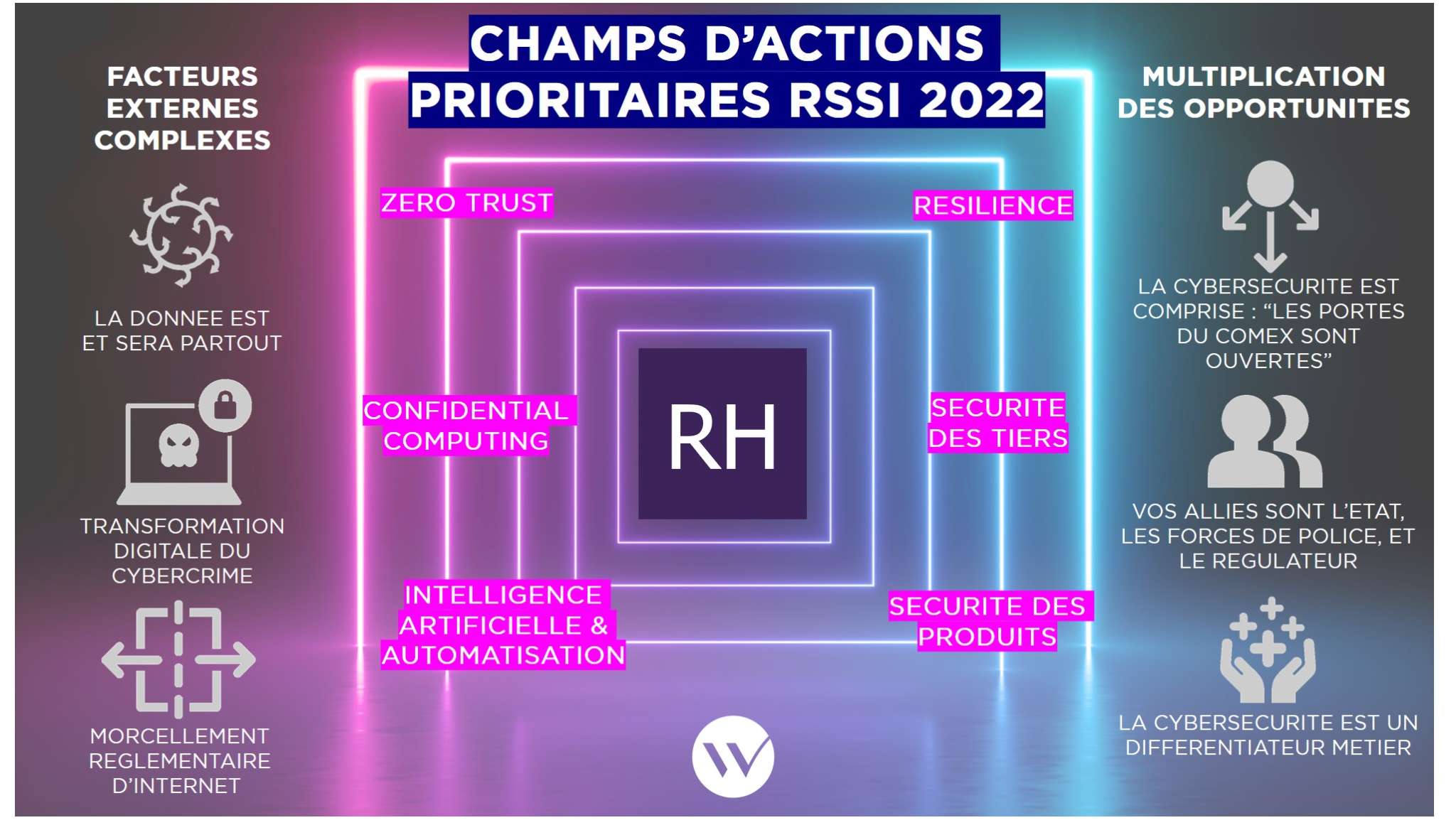

Des facteurs externes complexes : transformation de la menace, dispersion de la donnée et multiplication de frontières numériques

Comme cela était envisagé, le cybercrime continue de se développer et de se renforcer, et il touche de plus en plus le tissu économique dans son ensemble, des grandes entreprises aux collectivités territoriales en passant les PME/ETI. En 2021, le CERT-W a observé une augmentation des attaques et en particulier des attaques via des plateformes de type ransomware et “pay-as-you-go espionnage“.

Concernant l’augmentation des attaques, nous observons pour 2021 qu’elles combinent de plus en plus un blocage du SI des victimes avec des fuites de données mais aussi qu’elles touchent parfois directement ou indirectement les systèmes de sauvegarde (selon notre benchmark, 21% des cas traités par le CERT-W l’année dernière), ceci complexifiant fortement la gestion de crise.

Pour ce qui est des attaques de type « Pay-as-you-go-espionnage », l’illustration la plus criante de cette tendance prend la forme des révélations liées à PEGASUS, où plusieurs acteurs étatiques ont utilisé les services d’une plateforme israélienne pour espionner les téléphones portables de milliers de personnalités politiques et publiques. La facilité de réalisation et le coût relatif de cette typologie d’attaque la rend possible sur les entreprises. Enfin, les vulnérabilités critiques se sont encore multipliées en 2021. Elles sont exploitées et instrumentalisées en à peine quelques heures (la dernière faille sur Log4j en est un bon exemple).

Tous ces éléments cristallisent une vraie professionnalisation des attaquants, et un passage à l’échelle du cybercrime poussé par une rentabilité qui génère des revenus toujours plus importants et motivent le développement de l’écosystème criminel. Ainsi, l’environnement est indéniablement plus risqué : les moyens d’attaque sont plus avancés et facilement accessibles par un large spectre d’acteurs menaçants.

Par ailleurs, la transformation numérique s’est accélérée, et avec elle le concept d’entreprise “étendue” : les données se multiplient et se dispersent de plus en plus entre différents tiers plus ou moins maîtrisés. L’utilisation des technologies Cloud, notamment, a réellement pris son envol. Les architectures se diversifient et se complexifient, et les organisations ont de plus en plus de mal à obtenir une vision exhaustive de l’ensemble des données de leur entité, de la façon dont elles sont protégées et des moyens d’en garder le contrôle (e.g. sur les thématiques de gestion des identités et des habilitations…).

Enfin, l’année 2021 a vu une forte volonté de souveraineté numérique dans de multiples états. Les motivations sont très différentes entre les pays concernés mais les effets sont similaires avec une multiplication des frontières numériques et l’obligation de localisation de données qui remettent en cause l’ambition, pour les grandes entreprises, de construire des SI globaux complètement intégrés. En regard, les états, mais aussi les grands fournisseurs numériques internationaux, lancent de plus en plus de projets technologiques visant à créer des plateformes régionales ou nationales plus ou moins souveraines. Ce mouvement se concrétise en France par exemple avec les annonces de l’Etat, d’Orange/CapGemini/Microsoft ou encore Thales/Google.

Des opportunités qui se multiplient : une mobilisation au plus haut niveau dans les états et les entreprises, la perception de la cybersécurité comme un différenciateur métier

L’évolution notable en 2021 est celle de la large mobilisation des gouvernements sur le sujet cyber et le renforcement de la coopération au niveau européen : avancée des réglementations (NIS, certification de produits ou de services….), augmentation des moyens de police (renforcement des services spécialisés dans les affaires ransomware, coopérations plus efficace et nombreuses) et nette progression des résultats associés (explosion des arrestations/déstabilisations en 2021 comme celle visant Emotet, Maze, Revil…). Les états mobilisent des budgets importants, à l’instar de la France avec la plan cyber d’1,3 milliard annoncé. Le domaine est aussi témoin du lancement de nombreuses initiatives d’échanges et d’innovation à l’échelle de l’écosystème. En France, le Campus Cyber rassemble les acteurs de l’écosystème (Etat, entreprises, institutions publiques, start-ups…) pour mener ensemble des réflexions sur des sujets de fond cyber. Dans les différents de travail en cours, on peut notamment citer celui sur l’anticipation des menaces cyber et échange d’information sur la menace (CTI ou Cyber Threat Intelligence). Cette prise de conscience, face à la menace et grâce aux actions des états, amène une plus grande fluidité dans les échanges dans les grandes organisations, multiplient les opportunités de collaboration, et permet un relai plus important des sujets cyber. Les acteurs de la filière cybersécurité bénéficient d’une meilleure compréhension et d’une prise en compte des enjeux et des moyens par les dirigeants : “la porte du comité exécutif est ouverte“. Cependant ces opportunités ne sont pas sans contrepartie : la filière devra faire preuve d’une gestion encore plus professionnelle et se positionner pour être en mesure de répondre à des attentes de très haut niveau.

Enfin, dans une part grandissante d’organisation, la cybersécurité est désormais perçue comme un différentiateur métier, un élément clé du processus de vente dans de nombreux secteurs (clauses contractuelles, exigences dans les cahiers des charges…). Certains acteurs lancent même des offres cybers permettant de venir soutenir le développement de nouvelles entreprises. Cette évolution entraîne l’apparition de budgets supplémentaires et change la manière dont le sujet est traité dans les grandes organisations.

Dans ce contexte, quels sont les champs d'action à prioriser pour la filière ?

Evidemment, comme évoqué précédemment, beaucoup d’organisations doivent toujours prioriser la mise en œuvre des règles de sécurité et d’hygiène de base pour ne pas être une cible facile. Mais au-delà de cette évidence, nous avons identifié plusieurs sujets prioritaires, organisationnels comme techniques, que les filières cybersécurité devront prendre en compte dans leur stratégie à moyen terme.

La cyber-résilience est et reste une priorité : elle devra être à la fois métier et technique. Les attaques se multiplient et leurs effets sont de plus en plus dévastateurs. Elément nouveau, du fait des politiques d’isolation de plus en plus pratiquées, l’organisation touchée ou suspectée d’être touchée par une attaque court le risque d’être isolée par son écosystème. Il est impératif pour les organisations de se mobiliser autour

- de l’identification des actifs et des chaines métiers les plus critiques,

- la revue du plan de continuité face aux nouvelles attaques

- l’accélération des phases de reconstruction.

Ces défis impliquent de déclencher des discussions exigeantes, difficiles, mais nécessaires avec les métiers afin d’identifier des solutions de continuité pouvant s’appliquer en cas de défaillance longue du système d’information (entre 2 et 3 semaines). Ces délais sont souvent « refusés » par les métiers, sommant la DSI de trouver des solutions alternatives qui malheureusement n’existent pas toujours. Les efforts de sensibilisation et de pédagogie sont alors importants pour trouver un juste milieu.

Du point de vue de la DSI, la priorité en matière de résilience doit être mise sur les mécanismes de limitation de la propagation (e.g. procédure bouton rouge), la reconstruction accélérée d’actifs clés comme l’active directory (cf. le livre blanc co-écrit par Wavestone et Microsoft sur la sécurité de l’AD) et la préparation de systèmes de sauvegardes efficaces (protégés et résilients aux attaques). À titre d’exemple, le CERT-W observe des réductions de temps de reconstruction de l’ordre de 50% pour les entités préparées à une crise. À l’avenir, l’avènement des processus CI/CD et la progression des mécanismes d’automatisation (Infrastructure as code) permettront une réduction encore plus importante des délais de reconstruction.

La sécurisation des interactions avec les tiers, au sens large, doit être priorisée. Les organisations interagissent avec des milliers, voire des dizaines de milliers de fournisseurs, parfois critiques d’un point de vue technologique (éditeur de logiciel, infogérant, …). Des fournisseurs qui sont de plus en plus des cibles d’attaques pour rebondir sur leur objectif final. Face à ce défi de volume, il est nécessaire de prioriser. Les entreprises doivent d’une part développer la capacité d’évaluer facilement et en masse le niveau de sécurité de leurs fournisseurs, aussi bien sur les services que les systèmes fournis et d’autre part se préparer à gérer les problèmes en cas d’attaque. Sur le premier point, des solutions émergent (plateforme d’évaluation de masse d’organisation, avec une analyse plus ou moins profonde) mais ne sont pas encore tout à fait abouties. Dans tous les cas, la filière doit prendre les devants et lancer la rénovation de l’ensemble de ses processus pour intégrer les nouveaux risques, en particulier ceux liés à des attaques par rebond sur des fournisseurs technologiques (à l’image des attaques SolarWinds, Kazeya). Aujourd’hui, il n’existe pas de solutions simples identifiées et la vérification de l’innocuité des codes logiciels reçus est manuelle et chronophage. Le triptyque due diligence, évaluation continue, et réaction immédiate doit être appliqué sur tous les périmètres jugés particulièrement sensibles. Par rebond, ce type d’action peut permettre de gérer les risques sur les petites entités.

La sécurité doit être systématiquement intégrée dans la conception et la commercialisation de produit numériques. De plus en plus d’organisation commercialisent du numérique : objets connectés, plateformes (SaaS, API), et la sécurisation de ces éléments est nécessaire et peut même devenir un avantage concurrentiel. Mais intégrer la sécurité au cœur d’un produit est encore aujourd’hui un défi, à la fois dans l’évolution des processus internes des grandes organisations mais aussi car les solutions de sécurité disponibles sur le marché et pouvant être intégrées sont souvent peu adaptées (environnement, sobriété électrique, puissance disponible, durée de vie, durée de maintenance…).

Quelles grandes orientations technologiques permettront plus de sécurité à moyen terme ?

Les principes de sécurisation portés par le Zero-Trust permettront de répondre aux enjeux d’ « entreprise étendue » et de dispersion des données. Ils impliquent un changement en profondeur du modèle de sécurité, qui nécessite de travailler à la fois sur l’infrastructure, les postes de travail, les applications et surtout l’IAM. Le Zero-trust repose sur des services permettant de vérifier en central l’identité des personnes ou services accédant aux données, et le niveau de conformité requis selon la localisation ou l’appareil utilisé. Au-delà des annonces marketing, de premiers projets montrent quelques premiers succès dans différents secteurs : implémentation d’accès conditionnels aux ressources du Cloud ou pour des accès distants, premières études de micro-segmentation…. 2022 sera l’année pour définir sa stratégie Zero-Trust plus largement et définir son rythme d’avancement en s’intégrant dans les évolutions SI majeures.

Au-delà des buzz Word, l’automatisation aujourd’hui et l’IA demain seront indispensables pour renforcer le niveau de sécurité générale dans un contexte d’évolution rapide et permanente de la menace, et pour permettre aux équipes de se focaliser sur les travaux à forte-valeur ajoutée. Il y encore aujourd’hui encore trop de décalage entre la rapidité des actions cybercriminelles et les temps de détection. De plus, dans un contexte de pénurie de compétences, les équipes doivent pouvoir se libérer des tâches manuelles et chronophages. En particulier, l’automatisation sera indispensable dans les processus de détection, de réaction et de reconstruction à la suite des attaques, mais aussi dans les mécanismes d’évaluation des niveaux de cybersécurité. Enfin, elles sont aussi, au même titre que les sujets d’évaluation de l’efficacité de la cyber, de formidables outils d’optimisation et de rationalisation des coûts et de facto des arguments de choix lors des discussions prenant place en comité exécutif. La filière devra porter une attention particulière sur l’impact de l’automatisation sur les responsabilités entre les équipes et évidemment bien s’assurer de la sécurité et la qualité de cette automatisation (e.g. système de workflow, droits d’accès, authentification, tests réguliers de bons fonctionnement…).

Le confidential computing permettra à moyen terme de regrouper l’ensemble des technologies utilisées pour augmenter le niveau de confiance dans les systèmes de traitement de données, et en particulier le Cloud. Il existe aujourd’hui beaucoup de travaux de recherche sur le sujet (nouveaux algorithmes de chiffrement, gestion des clés, sécurité au sein des processus, de la mémoire, attestation de conformité du matériel ou logiciel…) qui pourraient apporter des solutions différenciatrices pour l’utilisation de services numériques en réduisant les risques juridiques associés. Ces technologies iraient bien au-delà des concepts tel que le « Bring your own Key » mis en avant par certains éditeurs, mais qui n’apportent que peu de protection face aux risques juridiques d’accès aux données par les autorités.

La priorité 2022 : les ressources humaines

Mais l’enjeu phare de 2022 sera avant tout un enjeu RH. La pénurie de compétences cyber à l’échelle internationale est un vrai problème pour les grandes organisations et leurs fournisseurs. La filière fait face à un vrai enjeu de sourcing et de diversification des profils, sur tous les critères dont celui de la formation académique. La cyber n’est plus que technique et touche à une pléthore de sujets : résilience opérationnelle, fraude, risques, gouvernance, … et va même au-delà de l’entreprise (e.g. cyber for good, sobriété numérique…). Des chemins de carrière de plus en plus divers et intéressants, se dessinent.

Les réponses se situent évidemment au niveau national, via la création de formations et des efforts de sensibilisation visant à renforcer l’attractivité des sujets cyber. Mais beaucoup d’actions sont à mener au sein des grandes organisations. A noter qu’il est souvent nécessaire d’adopter une approche à deux dimensions pour deux publics différents : les passionnés de la cyber, déjà convaincus et cherchant des défis poussés, et les généralistes pour lesquels les efforts de pédagogie et de projection à moyen terme seront plus importants. La stratégie RH devra décliner chacun de ses éléments selon ces deux populations : facteurs d’attractivité et de rétention, parcours, formations, reconnaissance…

En termes d’attractivité, la filière doit adopter une approche cousue main en matière de recrutement. Les fiches de postes doivent être travaillées, la rémunération remise en question, et la filière doit surtout être valorisée aussi en interne pour attirer les talents de l’organisation.

En termes de rétention d’autre part, la filière doit être capable d’établir des chemins de carrière engageants et excitants. Les tâches doivent être revues, diversifiées et les réparties entre les différentes zones et équipes afin de garantir une efficacité économique et un intérêt au quotidien (diverses solutions existent comme le near-shore, l’off-shore, le recours à des tiers…).

En 2022 et dans les années à venir, les sujets ne vont pas manquer. Nous sommes en train de vivre une vraie transformation de notre écosystème cybersécurité. Les enjeux augmentent, l’attention des dirigeants aussi, nos actions se diversifient, nous ouvrons une nouvelle ère ! À nous, collectivement, d’évoluer dans nos postures, dans la montée en puissance du management des filières, dans nos projections pour relever les défis du futur !

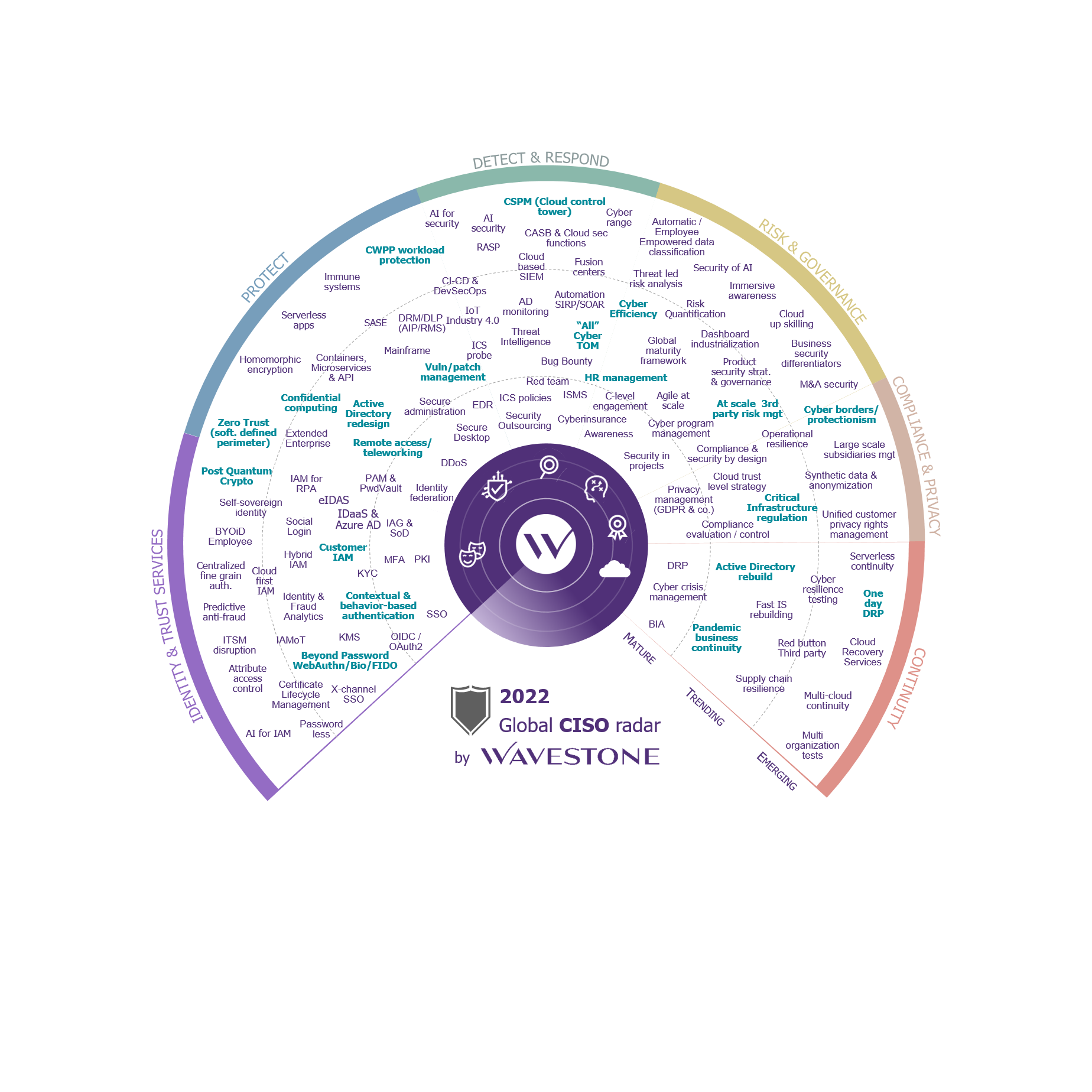

Méthodologie

Le radar du RSSI est un outil développé par le cabinet Wavestone depuis 2011. Plus de 40 experts se réunissent 3 fois par an pour discuter des actualités et des sujets clés, basés sur ce que nous avons observé chez les clients que nous accompagnons. Cette réflexion inclue l’ensemble des bureaux de Wavestone, de New-York à Hong-Kong en passant par Paris entre autres.

Le radar du RSSI présente chaque année une large sélection de sujets qu’un RSSI est amené à manipuler dans son activité. Il est constitué de plus de 100 sujets explorés et décortiqués par nos experts.

Il est organisé en cadrans délimitant des thématiques clés (identité, protection, détection, gestion des risques, conformité, continuité) sur 3 niveaux : mature, actualité et émergent. Le niveau « mature » correspond aux sujets que chaque RSSI peut et doit maîtriser. Le niveau « actualité » contient les sujets qui commencent à être adressés : il s’agit de sujets nouveaux où les premiers retours d’expérience peuvent être partagés. Le niveau « émergent » contient les sujets à venir, encore peu connus ou pour lesquels il n’existe pas de solutions évidentes. Ces sujets sont identifiés pour anticiper au mieux les évolutions futures et se préparer à leur arrivée dans les organisations.

Have a question ? Just ask.

Vous souhaitez en savoir plus sur, vous voulez être recontacté :