Dans la dernière édition du radar, nous prévoyions une accélération forte de la transformation du système d’information des organisations, entre migration vers le cloud, ouverture du SI et API-fication, mise en place de la méthodologie agile, etc. La révolution est belle et bien en marche et le RSSI est propulsé au centre de cette transformation. Elle continuera à marche forcée en 2020 mais de nouveaux éléments sont à prendre en considération afin d’adapter au mieux son plan d’action.

Tout d’abord, les cybercriminels apparaissent plus que jamais en position de force : le nombre et l’impact des cyberattaques se sont encore accrus. Pour autant, le retour terrain du CERT-Wavestone démontre que la majorité des cyber-attaquants sont opportunistes (65%)[1]: ils ne visent aucune organisation en particulier, ne déploient pas d’attaques d’un haut niveau de technicité, mais cherchent et abusent de systèmes peu protégés et ainsi facilement attaquables. Ainsi une large majorité des attaques pourrait donc être évitée si les fondamentaux en matière de cybersécurité étaient respectés. 2020 sera d’autant plus complexe qu’elle verra l’émergence ou l’arrivée à maturité de nouvelles technologies et donc de nouveaux risques comme le cloud, l’IoT ou la 5G.

Enfin, plus challengeant encore, la sécurisation de la transformation devra s’accentuer dans un contexte de réduction des coûts. L’année 2019 a été marquée par la fin d’un cycle de forts investissements initié en 2017 après les attaques Wannacry et NotPetya[2]. Dans un contexte de réduction des coûts IT dans de nombreux secteurs, il sera demandé au RSSI en 2020 de défendre l’efficacité de ses actions et de rationaliser le fonctionnement de sa filière.

Face à ce paradoxe d’une rationalisation à marche forcée dans un contexte d’augmentation de la menace, le RSSI doit faire évoluer sa posture et une des clés pour y arriver sera d’adopter une stratégie basée sur l’attaquant. L’objectif ? Placer son énergie aux bons endroits, ceux les plus ciblés par les cybercriminels dans son organisation ! Cette approche permet de prioriser efficacement l’ensemble des chantiers clés : hygiène de base, cyber-résilience, analyses de risque, détection, etc. Cette approche orientée attaquant, concrète et efficace, est également la clé pour convaincre la direction générale d’agir.

Méthodologie

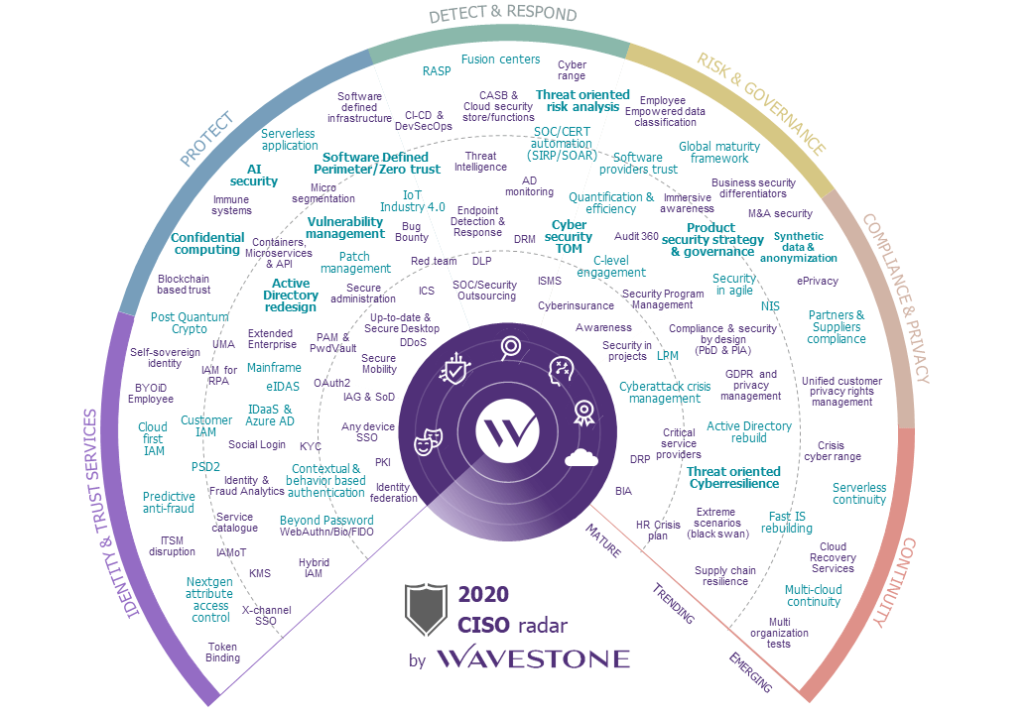

Le radar du RSSI est un outil développé par le cabinet Wavestone depuis 2011. Plus de 40 experts se réunissent 3 fois par an pour discuter des actualités et des sujets clés, basés sur ce que nous avons observé chez les clients que nous accompagnons.

Le radar du RSSI présente chaque année une large sélection de sujets qu’un RSSI est amené à manipuler dans son activité. Il est constitué de plus de 120 sujets explorés et décortiqués par nos experts.

Il est organisé en cadrans délimitant des thématiques clés (identité, protection, détection, gestion des risques, conformité, continuité) sur 3 niveaux : mature, actualité et émergent. Le niveau « mature » correspond aux sujets que chaque RSSI peut et doit maîtriser. Le niveau « actualité » contient les sujets qui commencent à être adressés : il s’agit de sujets nouveaux où les premiers retours d’expérience peuvent être partagés. Le niveau « émergent » contient les sujets à venir, encore peu connus ou pour lesquels il n’existe pas de solutions évidentes. Ces sujets sont identifiés pour anticiper au mieux les évolutions futures et se préparer à leur arrivée dans les organisations.

Quels chantiers majeurs lancer en 2020 ?

Issus des travaux du radar du RSSI, une sélection des chantiers majeurs a été identifiée. Ils sont évidemment à adapter en fonction de la maturité de votre organisation et de votre contexte.

Certes, le RSSI se doit de définir une stratégie cybersécurité claire et lisible lui permettant de cibler ses priorités voire de présenter une évaluation de leur efficacité. Le modèle de gouvernance actuel est-il performant ? Est-il adapté au contexte actuel et à venir ? Après plusieurs années d’investissements majeurs, comment optimiser les activités du quotidien (le run) SSI ?

Aujourd’hui, bon nombre de RSSI, ou leur hiérarchie, remettent en question les organisations cybersécurité en place. De nombreuses questions se posent notamment au sein des grands groupes où les rôles et responsabilités sont répartis entre plusieurs entités :

Comment gérer l’ensemble des entités et s’assurer que les actions sont déployées sur le terrain ? Quelle hiérarchie, quelle entité de rattachement (DSI, sureté, risque…) et quel reporting direct pour la cybersécurité au niveau du groupe ? Quelle démarche de contrôle instaurer en fonction des différents rattachements des équipes sécurité (en particulier dans le monde de la finance avec le concept de lignes de défense) ? Quel système d’information créer dans la filière cybersécurité pour rendre les actions lisibles et correctement suivies ?

Autant de questions qui militent pour une refonte de la gouvernance, parfois totale.

Par ailleurs, en 2020, l’agence nationale de cybersécurité française devrait publier une mise à jour de son référentiel de métier et de nombreuses organisations commencent à réfléchir à la structuration de filières RH spécifiques. Ceci permet d’organiser clairement les rôles et responsabilités, d’identifier les profils à recruter mais surtout à créer des parcours professionnels diversifiés et ainsi à attirer et retenir les meilleurs profils au sein de l’organisation.

Aujourd’hui, démontrer l’efficacité des actions menées et des mesures de sécurité mises en place au travers d’indicateurs concrets de couverture des risques, impactants et compréhensibles par tous reste un défi pour le RSSI. Et pourtant, ces indicateurs sont cruciaux pour négocier les budgets !

La justification des engagements budgétaires réalisés (notamment dans certains secteurs comme la finance ou 2020 sera une année de rationalisation) est de plus en plus nécessaire.

Traiter le risque cyber sous le prisme financier, comme tous les autres risques de l’organisation, permettra de le rendre parlant pour les décideurs. Ainsi, la quantification des risques, même si elle est encore au stade embryonnaire, se développe au travers de nouvelles pistes. C’est notamment le cas avec la méthodologie développée par Christine Lagarde qui s’applique au secteur bancaire, la méthodologie FAIR.

Sur le marché, la startup Citalid propose une solution maillant méthodologie FAIR et threat intelligence, dans le but, à terme, d’industrialiser la quantification des risques au niveau de l’organisation. Plusieurs prérequis sont nécessaires à son utilisation (une cartographie des risques, un référentiel des mesures en place, des abaques de coûts, la mobilisation des métiers…) mais les résultats sont parlants pour mobiliser à haut niveau.

Sujet déjà mentionné dans notre radar du RSSI pour 2019 : les grandes organisations ont démarré, certaines à marche forcée, des migrations vers un fonctionnement agile à grande échelle.

Une première étape a été remplie pour beaucoup : l’intégration de la sécurité dans les projets agiles par le biais d’Evil User Stories, de formation des équipes à la sécurité, de mise en œuvre d’outils d’intégration continue et d’intégration de tests d’intrusion dans le cycle de développement.

Pour autant, très peu d’organisations ont véritablement pris le parti d’intégrer la cybersécurité au nouveau modèle opérationnel agile. Afin de franchir le pas, les équipes cybersécurité doivent revoir en profondeur leur modèle de fonctionnement pour s’adapter aux nouvelles méthodes de delivery et garantir un bon niveau de sécurité dans les produits. Cela implique de restructurer leur approche d’intégration de la sécurité en adoptant une démarche de réduction incrémentale du risque. L’objectif étant que les squad soient suffisamment matures et compétentes en matière de cybersécurité pour être autonomes dans leur gestion des risques.

Mais dans une période intermédiaire, la présence d’experts sécurité dans une posture de service et d’accompagnement est un facteur de réussite pour faciliter la prise en compte de la sécurité dans les cycles de développement agile et assurer une montée en compétences. Pour initier le modèle, il est judicieux de le tester sur quelques pilotes afin de l’adapter, si nécessaire, avant de le généraliser au sein de l’organisation.

Les règlementations (RGPD / CCPA, les règlementations sectorielles, mais aussi en particulier la directive NIS en 2020) s’appliquent de manière hétérogène entre les différentes entités d’un groupe. Avoir une vision unifiée de ses obligations reste un graal notamment pour les groupes internationaux.

Un travail important de prise de recul, de comparaison et de coordination doit être mené afin d’optimiser et réduire les coûts de mise en conformité, et afin de la rendre pérenne sans trop d’efforts.

Pour faciliter ce travail, il est préconisé de créer un poste de coordinateur régulation : il viendra cartographier les différentes règlementations qui s’appliquent à son organisation et à ses filiales à l’échelle globale (pour NIS, il anticipera une potentielle future nomination en fonction de l’approche de chaque pays), il définira une stratégie de mise en conformité en fonction du niveau d’imbrication et de maillage du SI global de l’organisation avec celui de ses entités internationales (mise en conformité par SI / par état ou mise en conformité globale), il viendra ensuite assister dans la construction d’une roadmap globale de mise en conformité (synthèse des écarts vis-à-vis des règlementations, définition d’une cible d’applicabilité, structuration des travaux et mise en cohérence).

Et surtout, il jouera le rôle d’expert dans les échanges avec les régulateurs lors des contrôles et sa pertinence pourra également lui permettre d’entrer en discussion avec eux pour faire évoluer les exigences de manière rationnelle et efficace.

La démultiplication des attaques cyber en 2019 a continué à assoir la prise de conscience des directions générales sur le sujet de la cybersécurité. Cette prise de conscience salutaire a initié une vague de projets de cyber-résilience en 2019 qui sera amenée à se prolonger en 2020.

Cependant, viser à être cyber-résilient dans l’absolu n’est pas nécessairement efficace. Il est important de cibler les chaînes métiers critiques et d’évaluer leur sécurisation au regard d’attaques bien identifiées. Pour ce faire, la mobilisation devra être plus large que les équipes cybersécurité : les fonctions liées à la continuité d’activité, les métiers ou encore la direction générale de l’organisation sont des acteurs essentiels au succès de cette démarche.

Le RSSI devra intervenir sur des sujets clés comme la sélection des attaquants qui seraient le plus probablement amenés à cibler l’organisation (sur la base des secteurs dans lesquels ils sévissent, de leurs motivations, de leur niveau de technicité, etc. – par exemple FIN6 pour les ransomwares, Cobalt group’s pour la fraude, DeepPanda pour le vol de données, etc.) et l’adaptation concrète de la stratégie de protection et de détection.

Cette approche peut s’appuyer de manière efficace sur le référentiel MITRE ATT&CK qui permet de cartographier les chemins d’attaques utilisés par les attaquants sélectionnés, challenger les mesures de sécurisation en place, et identifier des potentiels trous dans la raquette.

Deux point clés que tout le marché prendra en compte l’an prochain :

- La sauvegarde des sauvegardes : quasiment toutes les organisations victimes d’attaque cyber ont été confrontées au même problème : les systèmes de sauvegardes étaient touchés et leur remise en état a entraîné de nombreux jours de cessation d’activité. La sauvegarde du système de sauvegarde a été oubliée.

- Le durcissement de l’Active Directory : cible majeure des attaques que nous avons traitées sur 2019, l’active directory doit voir ses fondamentaux repensés et de nombreux projets de reconstruction dans les règles de l’art et de surveillance ad-hoc sont planifiés ou devront l’être en 2020.

Parallèlement à cela, l’entraînement des équipes est plus que jamais nécessaire. Les exercices de crise vont continuer de se complexifier afin d’exercer les équipes au plus proche de la réalité.

Certains réfléchissent à les combiner avec une approche cyber range, permettant de simuler réellement une crise technique sur une infrastructure temporaire dupliquant les systèmes et les données de l’organisation en vase clos pour y jouer des attaques et s’entrainer à les défendre.

Le décalage entre le volume de vulnérabilités identifiées (via des scanners automatisés, audits, pentests, etc.) et leur traitement (pour la plupart artisanal) est devenu un point de souffrance majeur et présente ainsi de risque pour la filière. Les rapports s’empilent mais la situation ne s’améliore pas : encore 57% des 250 sites webs audités par Wavestone en 2019 présentent une faille majeure, un chiffre stable sur les 3 dernières années [3].

Pour en sortir, il y aura un véritable besoin en 2020 d’uniformiser et d’apporter de la cohérence entre ces différentes sources de vulnérabilités, les agréger entre elles pour consolider une liste d’actions claire à mener et ainsi les prioriser, identifier les porteurs, traiter les actions puis les retester. Pour passer à l’échelle, un outillage sera nécessaire, les plateformes de GRC classiques peuvent y répondre mais des solutions plus adaptées sont en passe de voir le jour, comme par exemple celle de la startup Hackuity.

Sur les 40 incidents majeurs gérés par le CERT-Wavestone l’année dernière, seulement 26% des incidents de sécurité ont été identifiés par le service de détection cyber de l’organisation (le SOC dans la plupart des cas).

Dans 44% des cas, ce sont les collaborateurs qui ont alerté directement, souvent trop tard. Ces chiffres et les différents retours marché que nous observons témoignent du besoin de montée en maturité des SOC. Ainsi, plus qu’une tendance forte pour 2020, élever le niveau de jeu des SOC en intégrant davantage l’étude de la menace et une meilleure automatisation est absolument nécessaire.

Pour les plus matures, il conviendra de prendre du recul sur la chaîne cybersécurité pour apporter du liant entre la détection et les autres maillons de la chaîne : l’évaluation (via une red team par exemple), l’exercice de crise et la réponse à incident. Par exemple, monter une « purple team », combinant des équipes d’attaque (red) et de défense (blue), permettra de stimuler un SOC et de le faire progresser sur des cas très concrets en exercice de crise.

Le SOC pourra également muter pour devenir un lieu unique de surveillance sécurité de l’organisation : le Fusion Center, que les plus en avance commencent à construire, en y intégrant les logiques de lutte contre la fraude, de sécurité physique ou encore d’analyse de la menace.

La grande majorité des autorités cyber dans le monde considère les attaques indirectes comme l’une des grandes tendances en matière de menace. Aussi, parce que la compromission d’un seul intermédiaire peut parfois suffire à pénétrer le SI de plusieurs organisations, le retour sur investissement pour l’attaquant est démultiplié, et ainsi, ce type d’attaque sera certainement encore en hausse pour l’année à venir.

Du côté des organisations, la gestion de son écosystème reste sujet complexe à traiter à la vue du nombre de tiers, de leur maillage, et du manque de visibilité sur le SI au global. Jusqu’à aujourd’hui, la gestion des tiers se fait souvent via l’envoi de PAS (Plan d’Assurance Sécurité) et la mise à jour des contrats mais cela consomme beaucoup de ressources au sein des organisations et est trop souvent inefficace (65% des organisations déclarent que leur processus ne sont pas efficaces d’après une étude Ponemon de 2019).

Le grand enjeu pour l’année 2020 sera de professionnaliser l’approche. Ainsi, les solutions de gestion de tiers comme celle de CyberGRX, Risk Ledger ou encore CyberVadis proposent d’industrialiser l’approche. Si elles ne vont certainement pas assez loin pour les tiers les plus critiques, leur approche est pertinente pour une grande majorité d’entre eux. En complément, des solutions émergent afin de vérifier le niveau de sécurité des logiciels fournis par des tiers.

C’est notamment le cas de la solution de la startup Moabi qui propose de vérifier le niveau de sécurité réellement implémenté dans les solutions des logiciels embarqués, les véhicules connectés et l’IoT. Enfin, même s’il est imparfait (car basé sur l’analyse de paramètres externes : sécurité du DNS, configuration du site web, etc.), l’usage d’agence de notation cyber va continuer à se renforcer. Il convient pour le RSSI de mettre de la cohérence dans l’ensemble de ce dispositif pour avoir une vision consolidée de son niveau de risque, et ensuite de pouvoir travailler main dans la main avec les principaux acteurs. Et pour les plus faibles, probablement les accompagner dans la montée en compétences.

A noter que même les fournisseurs de services et de solution sécurité sont concernés par ces mouvements. Le dynamisme du marché (création de nombreuses start-ups dans le domaine, de nombreux rachats ou partenariats, notamment par des entreprises Américaines ou Israéliennes…) peut remettre en cause rapidement certaines orientations et décisions.

Quelles tendances anticiper en 2020 et au-delà ?

En 2020, les sujets émergents ne manqueront pas. Nous avons regroupé ci-dessous les orientations que nous pressentons par ordre d’arrivée :

Historiquement centrée sur l’identification et la protection des actifs les plus critiques des organisations, l’analyse de risque est en train de connaître une évolution importante en se recentrant sur la prise en compte des attaquants, de leurs moyens et de leurs motivations. Cette évolution permet une meilleure appropriation des résultats et une concrétisation plus claire des risques pour les métiers. En France, cette évolution se caractérise par la publication de la méthodologie EBIOS RM. Elle va requérir de mettre à jour les processus et de changer les habitudes pour en tirer pleinement partie.

Ce sera en particulier le cas dans le secteur manufacturier, du fait de la connexion d’objets existants (voitures, trains, électroménager, équipements industriels…) ou de la création de nouveaux objets connectés. Après l’apparition des filières dédiées à la sécurité des SI industriels pour protéger l’outil de production, les sentent le besoin de sécuriser les produits vendus à leurs clients.

Parfois car elles ont connu des attaques visant leurs produits, souvent car leurs clients exigent dans le cadre des appels d’offres un niveau de sécurité particulier voire une certification. L’initialisation d’une telle démarche passe par la création d’un nouveau poste, le « product security officer » dont le positionnement dans l’organigramme de l’organisation reste encore à stabiliser.

Des projets sont en cours et devraient voir le jour en 2020 ou 2021, en France avec le CyberCampus, à New-York avec le projet CyberNYC ou encore au Royaume-Uni avec CyNam. Toutes ces initiatives visent à structurer l’écosystème public, privé, académique, et innovation afin de le faire foisonner et d’en tirer le meilleur parti.

Bien que la théorie ne soit pas nouvelle, le « Zéro-Trust » a le vent en poupe. Il vise à construire un modèle de sécurité permettant une approche de la sécurité sans frontière, s’appliquant à la fois sur les infrastructures de l’organisation mais aussi sur celles de ses fournisseurs et partenaires. Celle-ci s’appuie sur des standards permettant l’évaluation en temps-réel du niveau de sécurité et l’application de mesures adaptées au niveau de risque.

S’il ne pourra être mis en place avant plusieurs années, 2020 sera marqué par les premières études techniques sur le sujet. En effet, le modèle, théorisé depuis des années, peut maintenant être mis en œuvre grâce à des nouvelles solutions techniques. Même si tout n’est pas parfait, des renforcements peuvent être notamment envisagés sur les trois pans suivants :

- Utilisation des fonctions de sécurité dans le cloud : aujourd’hui par faute de compétences et de connaissance, les accès cloud bénéficient rarement des fonctions de sécurité avancées, pourtant proposées par les offreurs majeurs du cloud.

- Sécurisation des API : l’API-fication du SI nécessite d’embarquer by design les fonctions de sécurité dans les services exposés.

- Montée en maturité de la gestion des identités : condition sine qua non de la mise en place d’un tel modèle, les organisations doivent franchir un niveau de maturité dans la maîtrise des identités, notamment celles de leurs clients.

Devant la crainte de plus en plus forte du grand public, l’évolution des postures offensives des états, la multiplication des actes cybercriminels, l’attention des régulateurs et des organismes de notation financière, la cybersécurité devient véritablement un critère d’évaluation de la performance sociétale de l’organisation.

Toutes ces évolutions poussent à une prise en compte à haut niveau de la cybersécurité dans la stratégie de l’organisation !

Le RSSI peut être un acteur déterminant dans ce domaine et valoriser les efforts réalisés, pas uniquement pour protéger son organisation mais la valoriser auprès de ses clients et de la société au sens large. Cela peut se concrétiser par la réalisation de séances de sensibilisation auprès des clients, par un appui opérationnel auprès de ses fournisseurs TPE/PME, par la participation à des initiatives nationales comme le mois de la sécurité. Toutes ces initiatives pourront ensuite être valorisées positivement dans la communication de l’organisation, en particulier pourquoi pas dans son rapport annuel.

L’analyse menée sur 260 rapports annuels à l’échelle internationale en 2019 [4] montre que les efforts de communication ont commencé mais qu’ils peuvent être encore améliorés.

Les projets métiers se multiplient mais la mise en place de mesures de sécurité spécifiques au machine learning reste encore confidentielle. Les premières vulnérabilités sont pourtant clairement démontrées, que ce soit pour empoisonner une IA, lui soutirer des informations ou encore lui faire reconnaître certaines choses pour d’autres.

Pour éviter de construire un futur trop risqué, il va être important pour les filières SSI d’aller à la rencontre des équipes innovation, data science ou encore fraude, pour évoquer avec elles comment elles envisagent la résistance de leurs systèmes à une attaque cyber. Des solutions existent pour contrer ces vulnérabilités, des plus simples (liste blanche, liste noire…) aux plus complexes, en passant par l’utilisation de moteur d’IA détectant les tentatives de déviation des modèles.

Véritable graal de la cybersécurité, derrière ce terme se cache l’ensemble des technologies permettant d’exécuter des traitements dans des environnements non maîtrisés mais de manière sécurisée. La technologie la plus prometteuse restant le chiffrement homomorphique qui permet la réalisation de traitements directement sur des données chiffrées, sans avoir à les déchiffrer !

Moins ambitieux mais fonctionnant déjà aujourd’hui, l’utilisation d’enclaves sécurisées permet de réduire certains risques de fuite. De manière générale, ces solutions permettront de lever de nombreux freins dans les migrations vers le cloud. Le marché se structure avec la création récente du « Confidential Computing Consortium », des annonces récentes de Microsoft dans Azure ou encore l’arrivée de la startup française Cosmian.